------------------------------------------------------------------------

米国におけるサイバーセキュリティ情報共有の現状

~情報提供者保護を法的に担保する「米国サイバーセキュリティ情報共有法」の解説~

------------------------------------------------------------------------

JCIC主任研究員 上杉謙二

2020年2月14日

昨今の国内セキュリティ事故において、民間企業から政府への情報共有や公表の遅れが各種報道などで指摘されている。民間企業としては、政府に情報共有した内容が流出し、風評被害を受けるリスクがあるため、情報共有が遅れる原因の1つになっている。つまり、情報提供者の保護は重要な課題と言えよう。本コラムでは、2019年12月に公開された「米国サイバーセキュリティ情報共有法の実施状況レポート(*1)」についてまとめ、日本における官民のサイバーセキュリティ情報共有の促進、及び情報提供者の保護に役立てることを目的としている。

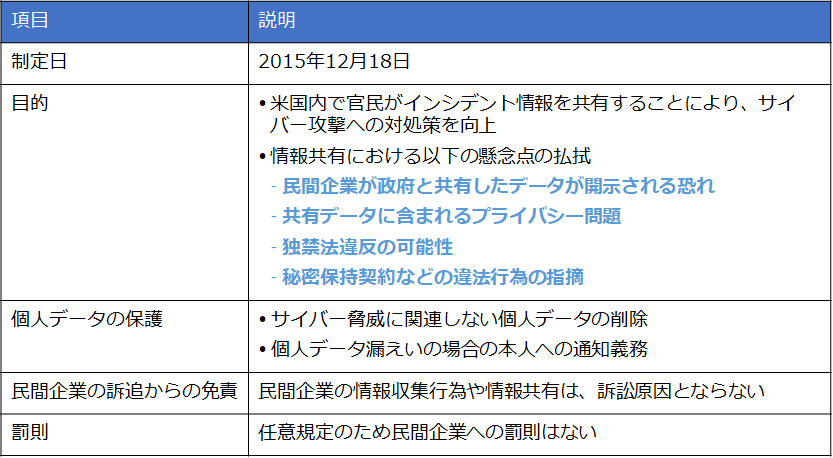

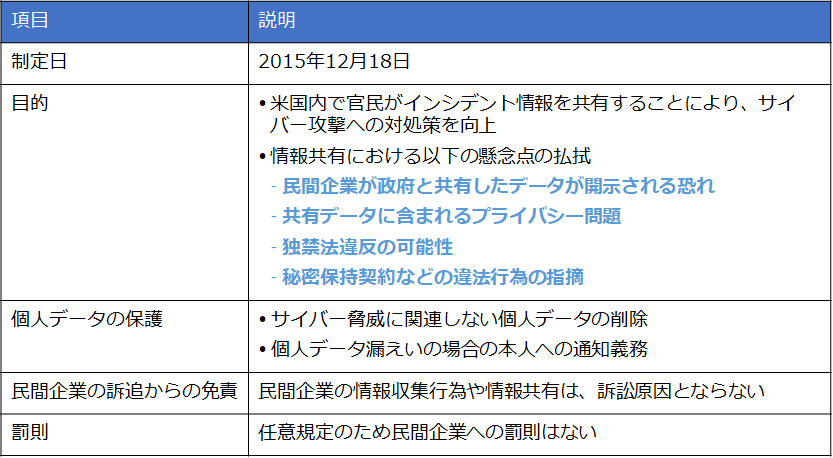

米国では、今から約4年前の2015年12月に「サイバーセキュリティ情報共有法(*2)」が議会で承認され、官民で情報共有する際の懸念点を解決する枠組みが定められた。具体的には、サイバー分野の脅威情報の共有手続きを整備し、民間企業がインシデント情報を共有する際の法的責任(プライバシー侵害等)による罰則適用を除外することなどが定められた。この免責事項により、米国政府はアップルやグーグルなどのIT大手企業からインシデント情報を得やすくなった。なお、民間企業のインシデント報告の義務化は見送られた。

【米国サイバーセキュリティ情報共有法の概要(*3)】

2019年12月19日、米国連邦取引委員会は「サイバーセキュリティ情報共有法」の実施状況レポートを公開した。法律で2年ごとの見直しが規定されており、このレポートは2017年と2018年の2年間が評価対象である。レポートのポイントは以下の通り。

・ICOASTと呼ばれる情報共有ツールによって、脅威情報や防御策に関する情報共有が進展した

・自動インディケーター共有(AIS)による情報共有の自動化は有効活用されていない

・米国政府機関による民間企業から共有された情報の取り扱いは適切であったと評価された

ICOASTとは、インテリジェンスコミュニティの分析・シグネチャ情報共有ツールのことで、サイバー攻撃の痕跡情報(IoC)やマルウェアの特徴(Malware Signatures)を官民で情報共有するツールである。専門の分析官が技術情報や電子メール情報、各種脅威情報をもとにICOASTに情報を入力し、その情報が関連組織間で共有される。ICOASTによって、機密情報や公開情報が迅速かつ高品質に共有することができ、他者との共同分析が可能になったという。国家情報局のレポートによると、85組織で450人を超える分析官がICOASTを利用し、120,000件以上のサイバー攻撃の痕跡情報(IoC)が共有されたとのこと(*4)。

一方、脅威情報を迅速に共有する取り組みとして、自動インディケーター共有(AIS)が導入されたが、法律の目的は十分に達成できなかった。AISには、252の米国内組織と13の国際組織が接続したが、実際に利用したのは10組織のみとなっている。理由としては、疑わしいメールアドレスやIPアドレスの技術指標が多く、状況を特定するための背景や文脈が理解できないため、対策が採りづらい点などが挙げられた。

日本では、サイバーセキュリティ基本法の改正により、脅威情報等の共有・分析、対策情報など共有を迅速に行うことを目的としたサイバーセキュリティ協議会が2019年5月に発足した。内閣サイバーセキュリティセンター(NISC)の発表によると、2019年5月下旬から12月までの約半年間で、協議会に提供された攻撃活動の件数は33件であった(*5)。これらは、いずれも協議会がなければ早期に共有されることがなかった機微な情報とのことだ。

一方、民間企業としては、政府と共有したデータが開示される恐れ、秘密保持契約などの違法行為の指摘、レピュテーションリスクの懸念などから情報共有に躊躇する企業が多いであろう。このような情報共有を促進させるためには、懸念点を法的に払拭している米国などの諸外国の動向を研究し、日本に適した情報共有方法や情報提供者保護のあり方を検討すべきである。

(*1) https://www.oversight.gov/sites/default/files/oig-reports/Unclassified%2020191219_AUD-2019-005-U_Joint%20Report.pdf

(*2) https://www.congress.gov/114/plaws/publ113/PLAW-114publ113.pdf

(*3) https://www.soumu.go.jp/main_content/000485461.pdf

(*4) https://www.dni.gov/files/documents/FOIA/2018_Information_Sharing_Environment_Annual_Report.pdf

JCICがICOASTについて更なる調査を実施したが、仕様などの詳細な情報は確認できなかった。

(*5) https://www.nisc.go.jp/conference/cs/dai23/pdf/23shiryou07.pdf

<略語について>

CISA(Cybersecurity Information Sharing Act):サイバーセキュリティ情報共有法

AIS(Automated Indicator Sharing):自動インディケーター共有

ICOAST(Intelligence Community Analysis and Signature Tool):インテリジェンスコミュニティの分析・シグネチャ情報共有ツール

IoC(Indicator of Compromise):サイバー攻撃の痕跡情報