-----------------------------------------------------------------------------------

【2022年度下半期】海外サイバーセキュリティ・プライバシー政策動向の解説

-----------------------------------------------------------------------------------

JCIC客員研究員 古澤一憲

2023年5月8日

JCICでは、サイバーセキュリティとプライバシー政策に関連した最新の海外動向をまとめ、メールマガジン形式で全会員とオブザーバー組織などに「JCIC海外ニュース」を毎週配信している。

配信したニュースは翌月にJCICのウェブサイトに掲載し、広く閲覧できるようにしている。この海外ニュース配信は、基本的にセキュリティ事故や脆弱性情報、技術情報は取り扱うことはせず、海外の政策動向を中心に配信することで、日本企業のビジネス視点での施策検討の一助となることを目的とするものである。

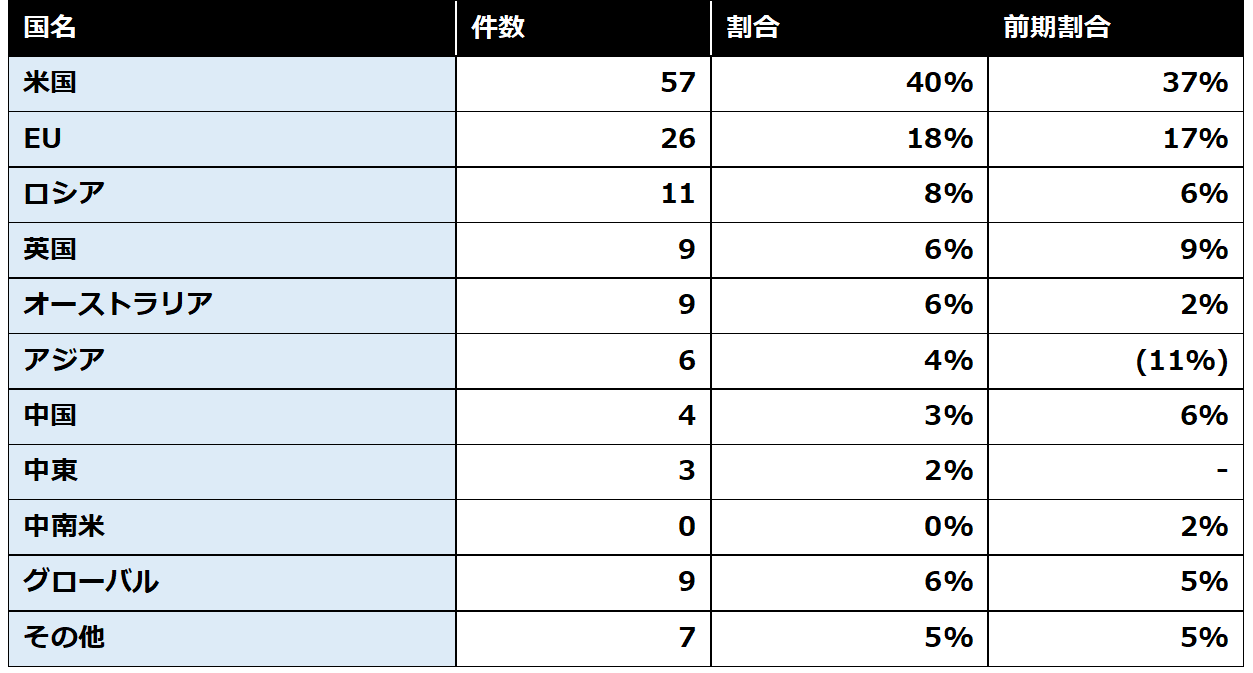

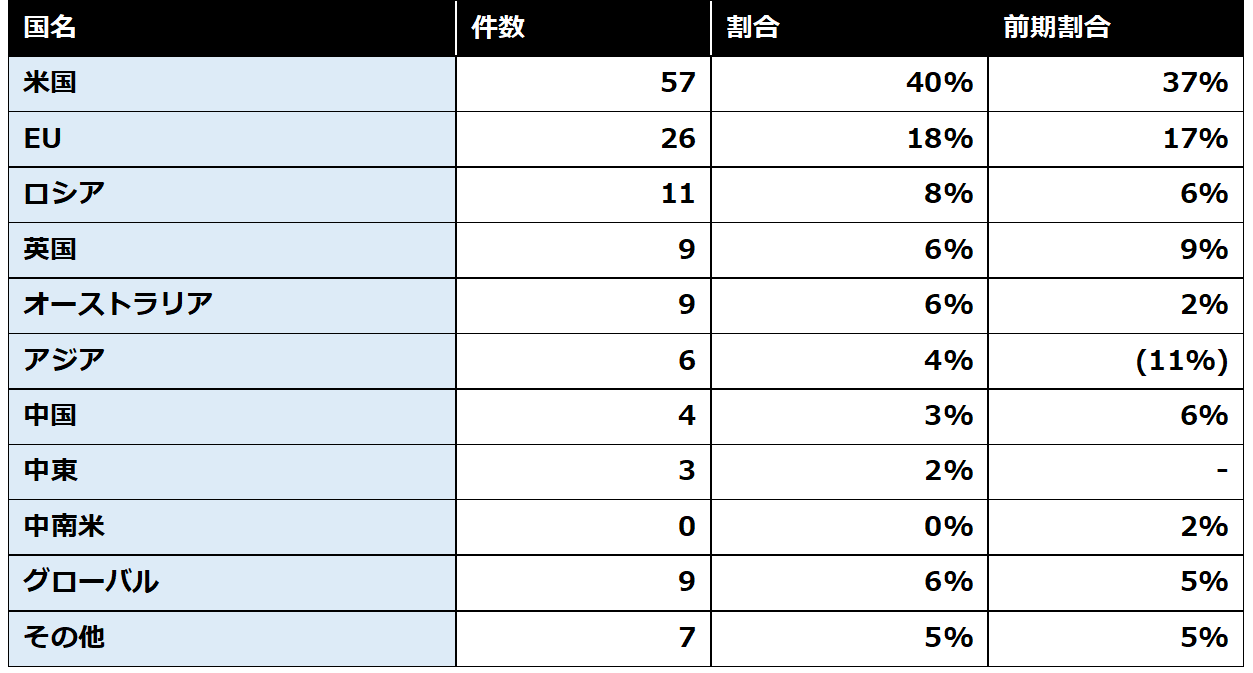

今回のコラムでは、2022年度下半期(2022年10月~2023年3月)に配信した143件のJCIC海外ニュースのトレンドを分析し、2023年度の政策動向を占う重要な出来事の解説を行う。

1. [総論] サイバー安全保障の具現化と新たなリスクの奔流

残念ながらサイバーセキュリティが国家の安全保障に直接影響する要素となったことに異論はないだろう。2021年頃から各国政府はサイバーセキュリティを国家安全保障の文脈で扱う方針を示しはじめた。2022年度下半期は、これらの方針が政策として具体化される動きが多く見られた。米欧およびその同盟国を中心に、安全保障の観点を踏まえたサイバーセキュリティ法制・戦略等の策定、担当組織の設置といった発表が続いた。また、特定国のアプリケーションの利用を禁止するなど規制が行われた事例もあった。これまでの総合的サイバーセキュリティ強化政策と異なり、安全保障対策では個別具体的な規制が強力かつ速やかに適用される可能性がある。

日本においても安全保障観点でのサイバーセキュリティ政策は現在進行形の議題となっている。そして、安全保障政策の性質上、国内政策は他国の政策に強い影響をうけることになる。民間企業の活動にも影響が及ぶことが想定されるため、経営リスクの視点からも安全保障政策にサイバーセキュリティがどのように組み込まれていくか注視し、評価することが重要となるだろう。

新技術の動向で大きな衝撃を与えたのは生成AI技術だ。ChatGPTの登場により、劇的な性能向上を果たした大規模言語モデル(LLM)が広く一般に利用可能なインターフェースで提供された。さらに、API形式でのLLMの提供や、各社が続けざまに対抗の生成AIプロダクトを発表したことで、大きな流れが生まれている。

一方で、その革新性と急速な広がりから生じるリスクへの懸念から、注意喚起や対策フレームワークの策定、規制対応といった反応も各国の政府機関等から見られるとうになった。この中には当然サイバーセキュリティの観点も含まれる。

直近では偽情報の拡散、マルウェア作成の効率化といったリスクが中心に取り沙汰されているが、生成AIがもたらすサイバーリスクの全体像を現時点で見通すことは難しい。新たなメカニズムのサイバー攻撃やこれまでとは異なる観点でのデータ保護の課題といった根本的変化も多く生じると予想されるが、急激な動きに公的な規制が追い付かない局面もあるだろう。膨大な情報が溢れる中、注目すべき情報の見極めと効率的な分析が求められる。

産業セクターの観点から、医療分野のランサムウェア攻撃の激化に着目したい。従前から医療分野へのサイバー攻撃は決して少なくはなかった。しかし、その多くは個人情報としての価値が高い医療情報の窃取に分類されるものが中心であり、必ずしも医療サービスの維持に直結するような性質のものではなかった。

一方で、今回見られた事例の多くはランサムウェア攻撃が医療サービスの中断または影響につながるものだった。これは先立って日本の医療分野が経験したことでもある。

情報システムの観点での医療セクターの特徴の一つに、多数の独立した中小規模の組織がそれぞれ独自に重要なシステムの運用をおこなっていることが挙げられる。これにより、集約的なシステム統制やスケールメリットのある投資が難しくなり、脆弱性が残りやすくなっていしまっている側面がある。また、求められる事業継続性の高さはランサムウェアの標的として非常に適してしまっている。

こういった事業構成は医療業界以外の産業セクターでも少なからず見られることだろう。次の標的としてそうしたセクターが狙われる可能性もある。悪用されている脆弱性は必ずしも高度なものや最新のものばかりではない。銀の弾丸はないが、サイバーハイジーンの実装に取り組むなど、攻撃者のコストを増加させる対応は有効である。

サイバーセキュリティの普及啓発の話題では、明るい兆しも見られた。主に米国において、サイバーセキュリティの若年教育の取り組みが拡大しており、実践的なプログラムが広く提供されるようになっている。セキュリティリテラシー向上に留まらず、職能開発に重点が置かれているものもある。世界的に人材不足が叫ばれているサイバーセキュリティ業界にとって注目に値する試みである。

日本国内でもIT教育の基盤の整備は過去数年で大きく進展しており、セキュリティ教育を拡大するための土壌は養われている状況にあるとも言えるだろう。好事例を取り入れつつ、セキュリティ人材の裾野拡大への施策に期待したい。

総括として、2022年下半期には国際的なレベルでの不確実性の高まりを示す出来事が数多くみられた。安全保障、生成AI、産業セクター固有の課題への対処といった一つ一つの論点が極めて大きな意味をもつようになっている。またそれぞれの論点に関連する個別の新しい動きが次々と起こっており、情報の把握・分析のための活動はこれまで以上に難度の高いものとなっている。

基本的なサイバーセキュリティ対策やプライバシー保護の重要性は揺るぎないが、サイバーリスク対策の任にあたる人材には、それ以外の専門性がこれまで以上に求められるようになるだろう。「〇〇領域のセキュリティのスペシャリスト」の重要性は増すはずだ。しかし、サイバーセキュリティ人材の母数が不足した状況に変わりはない。特定の領域のスペシャリストがサイバーセキュリティの素養を身に着ける、プラス・セキュリティ人材育成の重要性もまた増すことになるだろう。

(参考)2022年下半期のJCIC海外ニュースに取り上げたトピックを国別に分析した結果は以下の通り。大きなインシデントを経験したオーストラリアでは国家的な対策強化に関するニュースが増加した。

1件のニュースで複数の国名が関係する場合は重複集計をしている。件数が3件未満の国名は地域での集計に統合し、国際会議など3カ国以上が関与したトピックはグローバルの項目で集計。また、今回よりアジアと中東を分離。

1件のニュースで複数の国名が関係する場合は重複集計をしている。件数が3件未満の国名は地域での集計に統合し、国際会議など3カ国以上が関与したトピックはグローバルの項目で集計。また、今回よりアジアと中東を分離。

2. 各トレンドの代表的なニュースの振り返り

1) 安全保障政策に組み入れられるサイバーセキュリティ

2022年9月14日 米国CISA、「2023年-2025年の戦略的計画」を発表

米国サイバーセキュリティ・インフラセキュリティ庁(CISA)は、同庁の2023年から2025年の包括的な戦略を定めた計画を発表した。CISAが包括的戦略計画を発表するのは設立以降初めてのこと。重点目標分野には次の4分野が指定された。国家の安全保障確保の観点が強調されている。

1. サイバー防衛力確保に向けた推進:国家の重要機能に対する重大サイバーリスクを軽減

2. リスク低減とレジリエンス強化:重要インフラに対するリスクの低減と回復力の強化

3. 運用連携と情報共有の強化:政府・産業界・学術界・国際パートナーと国家レベルで連携

4. 機能、能力、人的資源の一元化:1つのチームとして効率的かつ費用対効果の高い運営

なお、各目標には4~6つの挑戦目標を明示し、それぞれについて望ましい結果が提示されている。

https://www.cisa.gov/strategy

https://www.cisa.gov/sites/default/files/publications/StrategicPlan_20220912-V2_508c.pdf

2022年11月8日 韓国国家情報院、国家サイバー安全保障基本法案の立法予告

韓国国家情報院(NIS)は、 国家サイバー安全保障基本法の制定案を公表し、立法予告を行った。

NISは公表した立法理由と内容に対し、12月19日を期限にパブリックコメントを受け付けている。本法案には以下のような内容が提案されている。

・大統領直轄の国家サイバー安保委員会を設置する。20人以内の委員で構成し、国家安保室長を委員長とする。

・予防・対応措置には、サイバー脅威を抑止・無力化するために司法・経済・外交的制裁を「攻勢対応措置」に活用する。

・国会情報委員会にサイバー安保常設所委員会を設置し、政府によるサイバー安保業務を監督する

攻勢対応措置には積極的な対応措置を実施するという意味が含まれている。この他にも、中央行政機関の定期点検、訓練と専門人材確保、韓国国内に供給されるICT機器等がAPT攻撃に悪用された場合の行政処分など、サイバー攻撃への対応業務や情報共有・国際協力の実施等が盛り込まれている。

https://www.moleg.go.kr/lawinfo/makingInfo.mo?mid=a10104010000&lawSeq=70698&lawCd=0&lawType=TYPE5¤tPage=1&stYdFmt=&edYdFmt=&lsClsCd=&cptOfiOrgCd=

2022年11月10日 欧州委員会、サイバー防衛に関するEUの政策を提出

欧州委員会は、欧州議会と欧州理事会に対し「サイバー防衛に関するEUの政策」を提出した。ロシアのウクライナ侵攻に伴う安全保障環境の悪化に対処し、EUの市民とインフラをより強力に保護するため、サイバー防衛に関するEUの政策と軍事機動力に関する行動計画の2点を提出した。

サイバー防衛に関するEUの政策は、EUと加盟国を支援する幅広い取り組みを網羅した4つの柱を中心に構築されている。それぞれの主題は次の通り。

・EUのサイバー防衛を強化するために共に行動する

・EUの防衛エコシステムを安全にする

・サイバー防衛能力への投資

・共通の課題に取り組むために協力する

https://www.ots.at/presseaussendung/OTS_20220524_OTS0203/kaernten-hackerangriff-landesverwaltung-derzeit-kein-datenverlust-feststellbar

https://www.bleepingcomputer.com/news/security/blackcat-alphv-ransomware-asks-5-million-to-unlock-austrian-state/

2022年12月14日 OECD、国家安全保障目的の個人データ利用に関する保護アプローチで初の政府間合意

経済協力開発機構(OECD)は、国家安全保障を目的とする個人データ利用に関する保護アプローチについて初の政府間合意を採択した。

今回のOECD合意は、2013年に最終更新されたプライバシーガイドラインを補完するものとなる。国家安全保障と法執行が目的である場合、民間事業者が保有する個人データへのアクセスを例外的に認める。一方で、OECD加盟国の既存の法律と慣行から導出された共通点を踏まえ、プライバシーとその他の人権と自由を保護するための共有原則を明確にした。

https://www.oecd.org/newsroom/landmark-agreement-adopted-on-safeguarding-privacy-in-law-enforcement-and-national-security-data-access.htm

https://legalinstruments.oecd.org/en/instruments/OECD-LEGAL-0487

2023年2月27日 カナダ、政府支給端末でのTikTokの使用を禁止

カナダ連邦政府は、中国系の動画投稿アプリ「TikTok」について、政府支給のすべてのモバイルデバイスで利用を禁止すると発表した。2月28日から規則は適用され、今後はアプリケーションのダウンロードもブロックされる。

政府財務委員会のフォーティエ会長は、プライバシーとセキュリティに許容できない水準のリスクがあり、同社のデータ収集方法がサイバー攻撃に対する脆弱性を生み出すことを理由としている。また、現時点では政府の情報が侵害されたという証拠はないと説明した。

https://www.canada.ca/en/treasury-board-secretariat/news/2023/02/statement-by-minister-fortier-announcing-a-ban-on-the-use-of-tiktok-on-government-mobile-devices.html

https://jp.reuters.com/article/usa-china-tiktok-idTRNIKBN2V33C4

2023年3月1日 ロシア、9つの他国製メッセージアプリについて政府機関での利用を禁止

ロシアのインターネット監視機関Roskomnadzorは、9つの他国製メッセージアプリについてロシア政府および国家機関内での利用を禁止する法律を制定した。

この法律は3月1日から発効している。今回、Roskomnadzorが対象に指定したメッセージアプリは、Discord、Microsoft Teams、Skype for Business、Snapchat、Telegram、Threema、Viber、WhatsApp、WeChat の9つだった。

https://rkn.gov.ru/news/rsoc/news74672.htm

https://www.bleepingcomputer.com/news/security/russia-bans-foreign-messaging-apps-in-government-organizations/

2023年3月13日 英国、国家保護安全保障局を発足

英国は、新たに国家保護安全保障局(NPSA)を保安局(MI5)の内部に設立すると発表した。NPSAは国家インフラ保護センター(CPNI)の責務を引き継ぎながら、国家安全保障に関連するより広い役割を果たすことになる。スナク首相は設立の背景として、ロシアと中国による地政学リスクの増大に触れ、国家主導のサイバースパイ行為への対応や経済安全保障などの観点から対策を強化する必要性を説明した。

また、国家サイバーセキュリティセンター(NCSC)などの機関と協力し、セキュリティの専門知識がない市民に向けたサイバー脅威の解説資料や広く活用可能な教育研修プログラムやガイダンスなども提供していく計画があるという。

https://www.mi5.gov.uk/news/new-body-will-help-the-uk-combat-national-security-threats

https://www.gov.uk/government/news/pm-announces-major-defence-investment-in-launch-of-integrated-review-refresh

[研究員コメント]

バイデン政権において継続的に安全保障文脈でのサイバーセキュリティ強化のメッセージを発し続けてきた米国では、CISAが初の包括的戦略文書を公表した。これまで個別に示されてきた計画を統合する理念を示したもので、国防のためのサイバーセキュリティ強化を最重要課題に位置付けている。また、EUも域内共通の課題としての安全保障へ取り組む方針を示した。韓国と英国は国家組織としてサイバー安全保障を所管する機関を設立した。日本においても積極的サイバー防御の役割を担う司令塔の役割を担う組織を設立する検討が進んでおり、軌を一にするものといえる。

総じて、サイバー安全保障の潮流は、方針レベルから実装レベルの政策へ移行しようとしている。OECDの取り組みは個人データ利用という個別テーマを取り扱っている。また、メッセージアプリの制限をめぐる一連の動向では、安全保障上の協力関係にある国が歩調を合わせる一方で、緊張関係にある国家間では相互に規制が設けられている。市場制約という形で既にビジネスへの影響を生じる段階に至っており、経営判断の指標としてもより一層の注意を要する。

2) 生成AIの急速な普及に伴う新たなリスクへの対応

2023年1月17日 米国保健福祉省傘下のセキュリティ機関、マルウェア開発者によるAIの悪用について警告

米国保健福祉省傘下のヘルスセクターサイバーセキュリティコーディネーションセンター(HC3)は、AIの能力が医療機関に被害を与えるマルウェア開発に利用される可能性について警告した。既存のマルウェア開発技術とAIを組み合わせることで、より強力な攻撃を実現する可能性が示された検証事例などを紹介している。去年11月にOpenAIが公開したチャットボット「ChatGPT」についても、公開から2ヶ月足らずでマルウェア開発に悪用する試みが確認されており、信頼性の高いフィッシングメールを作成可能であると警告している。

HC3は、AIのセキュリティリスクに関連する情報を活用してITインフラを保護することを医療機関に向けて提唱した。

https://www.hhs.gov/about/agencies/asa/ocio/hc3/products/index.html

https://www.hhs.gov/sites/default/files/ai-for-malware-development-analyst-note.pdf

2023年1月26日 米国NIST、AIの信頼性を高めるためのリスク管理フレームワークを公表

米国国立標準技術研究所(NIST)は、AIの信頼性を高めるためのガイダンス文書「AIリスク管理フレームワーク(AI RMF 1.0)」を公表した。

フレームワーク策定の背景には、米国議会の指示があり、AIに潜在するリスクは技術的・社会的な要因と相互に作用し、人々の生活に影響するという可能性への認識がある。

AI RMFは2部構成で、第1部は信頼できるAIシステムに求められる特性を概説している。セキュリティとレジリエンスの特性では、同じNISTのサイバーセキュリティフレームワークやリスク管理フレームワークにも言及されている。第2部では、組織がAIシステムのリスクに対処するための4つの機能(ガバナンス、マップ、測定、管理)を説明している。NISTは、コミュニティと協力して内容を定期的に更新する予定だとしている。

また、AI RMFの解説と実践方法について記載されたプレイブックも同時公開されている。

https://www.nist.gov/news-events/news/2023/01/nist-risk-management-framework-aims-improve-trustworthiness-artificial

https://nvlpubs.nist.gov/nistpubs/ai/NIST.AI.100-1.pdf

https://pages.nist.gov/AIRMF/

2023年3月27日 ユーロポール、大規模言語モデルの犯罪利用に関する注意事項を公表

ユーロポールは、ChatGPTなどの大規模言語モデル(LLM)に分類されるAIシステムの犯罪利用について、注意事項をまとめた報告書を公開した。

この報告書では、LLMとこれまでのAIシステムの違いを説明した上で、犯罪者による悪用シナリオを予測分析している。具体的な犯罪分野としては、詐欺とソーシャルエンジニアリング、偽情報、サイバー犯罪(不正コードの生成など)が挙げられている。

ユーロポールは報告書作成の目的について、LLM技術はその進歩が急速であることから、今後起こりうることを素早く簡単に予測し、リスクに備えるため今何が出来るかを明らかにすることだと説明している。

https://www.europol.europa.eu/media-press/newsroom/news/criminal-use-of-chatgpt-cautionary-tale-about-large-language-models

2023年3月31日 イタリア当局、ChatGPTの利用を一時停止する措置

イタリアのデータ保護当局(CPDP)は、プライバシー上の懸念から同国でのChatGPTの利用を一時的に禁止する措置を行った。

CPDPは、同局が行った調査の結果、データの収集時の利用者への適切な通知がないこと、利用者の年齢を確認する仕組みがないことに懸念があるとした。今後、イタリアの個人情報保護規制への違反の可能性を精査する方針。

ChatGPTを運営するOpenAI社は、イタリア政府の決定に従い同国でのChatGPTの提供を中止したが、法令を遵守しているとの考えを示している。

https://www.gpdp.it/web/guest/home/docweb/-/docweb-display/docweb/9870847

https://www.bbc.com/news/technology-65139406

[研究員コメント]

これまでAIセキュリティ対策の整理は着実なペースで進められてきていたが、大規模言語モデルの劇的な精度向上によって一気に様相が変化した。特に生成AIが汎用的なタスクへ広く応用可能な性能を獲得し、急速な実用化が進んでいる。サイバーセキュリティの文脈では、大きなポテンシャルの裏返しとして生じうるリスクに対する分析と対応の検討が急がれている。ユーロポールが現時点でのAIの犯罪利用シナリオを報告しているが、それ以上の新たなリスクが出現する可能性が高いことを同時に警告している。

全体的な傾向としては、米国が実効性重視のリスク分析と対策の検討を優先的に進めている一方、欧州は現行の法制度を適用する形での規制が先行している。2022年度下半期の時点ではイタリアの規制事例を取り上げているが、本レポート執筆時点では既にEUが統一規制の検討を開始したという一報も入っており、このトピックの目まぐるしい展開を示している。現在は受容寄りのスタンスを示している日本も他国の方針を踏まえた調整が続けられるだろう。生成AIのビジネス利用において、セキュリティリスクの理解と規制動向の把握をタイムリーに行うことが重要な局面にある。

3) 医療機関へのサイバー攻撃に見られる性質の変化

2022年10月6日 スペインの公的医療機関、ランサムウェア攻撃で医療サービス停止

スペインの公的医療機関「Consorci Sanitari Integral(CSI)」は、ランサムウェア攻撃によって52GBの患者データの漏洩と医療サービス停止の被害を受けた。

ランサムウェア犯罪グループ「RansomExx」の犯行とみられており、漏えいデータはダークウェブに公開された。CSIには毎年百万人以上の患者が受診しており、漏えいデータには診察結果やIDカードなどの個人情報が含まれていた。

医療サービスの運営については、バルセロナ市内の2つの病院と付近のエリアの病院、その他10か所の保健センターに影響が生じた。X線装置を含む医療機器の運用、患者情報、投薬計画、診断テストなどのデータへのアクセスが3日間停止したという。その後、11日にCSIがクラウドからのバックアップコピーを用いてシステムを復旧したことを報告した。

https://www.csi.cat/el-consorci/sala-de-premsa/es_noticies/606/comunicado-de-prensa-actualizacion-sobre-el-ciberataque-del-7-de-octubre

https://govern.cat/salapremsa/notes-premsa/447382/comunicat-premsa-sobre-ciberatac-centres-sanitaris

https://www.ccma.cat/324/un-ciberatac-greu-afecta-tres-hospitals-i-alguns-cap-del-baix-llobregat-i-barcelona/noticia/3188739/

2022年11月25日 インド、国立情報センターへのランサムウェア攻撃が医療機関に影響

インドの国立情報センター (NIC) がランサムウェア攻撃を受け、政府系医療機関の全インド医科大学(AIIMS)とその付属病院のサーバーに被害が生じた。

AIIMSでは、研究活動と診療の双方に影響が出ており、サンプル検査、診療レポート参照、予約システム、診療費請求などのデジタル病院サービスが停止している。現在は、手動のオペレーションによって代替されているが、外来と入院患者の両方に影響が出ているという。

インドの国家インシデント対応チーム (CERT-In)が復旧支援にあたっており、システムの回復後には将来的な予防措置を講じる必要があるとコメントしている。

https://indianexpress.com/article/cities/delhi/aiims-ransomware-attack-services-hit-8285901/?&web_view=true

2022年12月5日 仏ベルサイユ総合病院、ランサムウェア攻撃で業務停止、患者を移送

フランス保健省は、ベルサイユの総合病院センターがランサムウェア攻撃の影響によって医療業務を一時停止し、少なくとも6人の患者を移送した事を発表した。センターには2つの病院と1つの老人ホームが設置されているが、すべてのコンピュータシステムが稼働しない状態に陥ったという。ブラウン保健大臣は、より多くの患者をほかの施設に移送する必要があるかもしれないと警戒を示した。フランス警察は、暴露サイトへベルサイユ総合病院センターのデータがアップロードされたことを確認しており、ランサムウェアグループ「LockBit」の犯行とする見解を示している。

https://therecord.media/french-hospital-complex-suspends-operations-transfers-critical-patients-after-ransomware-attack/

2023年2月17日 米国保健福祉省、HIPAAの遵守と医療情報の漏洩に関する年次報告書を公開

米国保健福祉省(HHS)は、HIPAAの遵守と医療情報の漏洩に関する年次報告書を公開した。今回一般に公開された2つの報告書は、HHS傘下の市民権利局(OCR)が2021年に議会へ提出したもの。

報告書内のデータによれば、2017年から2021年の間にHIPAA違反に関する苦情は39%増加し、大規模な違反の報告は58%増加したという。500人以上の個人に影響する可能性がある違反の件数について、OCRは609件の通知を受け、延べ人数は3720万人だった。OCRに報告された侵害のうち、最も多い区分はハッキング被害で、報告された侵害の75%に及んだという。このうち、最も大規模な侵害の被害は約330万人に影響を与えている。

また、改善が必要な分野として、リスク分析と管理、情報システムに関連する活動のレビュー、監査、アクセスコントロールが挙げられた。

https://www.hhs.gov/about/news/2023/02/17/hhs-office-civil-rights-delivers-annual-reports-congress-hipaa-compliance-breaches-unsecured-protected-health-information.html

[研究員コメント]

米国保健福祉省のレポートは医療業界がこれまで多くの不正アクセスによる情報窃取被害にあったことを定量的に示している。一方で、今回の事例の多くは医療機関へのサイバー攻撃がランサムウェア攻撃に移行し、医療行為の継続に支障をきたす深刻な被害の増加傾向を示すものである。

幸いにもこれらの攻撃で多くの直接的な死者が生じたというような報告は見られない。しかし、そのことがランサムウェア攻撃グループの医療機関への攻撃を比較的抑えてきた構図に変化をもたらしている可能性も考えられ、より一層の攻撃が行われることも想定すべきだろう。先に挙げたAIのサイバー攻撃への悪用に対する警鐘をいち早く鳴らしたのが米国保健福祉省であったことも、医療分野での危機意識の高まりを示すものといえる。

今回取り上げた事例では、いずれも事業継続計画の実行と公的機関による対応支援について言及されている。復旧までに一定の時間を要する傾向が見られ、あらかじめ一定の期間を想定した事業継続計画の必要性を改めて示している。また、JCICが2019年に掲載したプラス・セキュリティ人材に関するレポートでは、医療は特にセキュリティ人材不足が深刻な分野のひとつと分析している。外部機関との関係構築と有事の際の連携への備えが違いを生むことになる。

4) 初等教育課程におけるセキュリティ教育の拡がり

2022年11月8日 米国CISA、サイバーセキュリティ教育プログラムの対象を全米のK-12学生へと拡大

米国サイバーセキュリティ・インフラセキュリティ庁(CISA)は、K-12(年長組から高校まで)の学生が無償でサイバーセキュリティを学ぶための仮想環境「CYBER.ORG」の提供範囲を全米50州に拡大する計画を発表した。CYBER.ORGは当初ルイジアナ州から資金提供を受けていたが、現在はCISAのサイバーセキュリティ教育およびトレーニング支援プログラム (CETAP)の助成金によって運営されている。

サイバーイノベーションセンター(CIC)と共同で開発されたこのプログラムは、学生のためのサイバーセキュリティの実践的な能力開発を目的としている。

特に高校生向けに安全な仮想環境で現実のサイバー攻撃を体験し、防御する機会を提供する。CompTIAなどの国際資格対策にも有用であり、サイバーセキュリティ関連の職業への障壁を低くすると見込まれている。

https://www.cyberinnovationcenter.org/news/gov-edwards-cisa-director-celebrate-advancement-of-cybersecurity-education-with-cyberorg-range-expansion

https://cyber.org/range

https://niccs.cisa.gov/education-training/cybersecurity-teachers

2023年1月24日 米国CISA、K-12教育機関向けにサイバー脅威対策キットを公開

米国サイバーセキュリティ・インフラセキュリティ庁(CISA)は、K-12教育機関向けにサイバー脅威対策を強化するためのレポートおよびツールキットを公開した。

レポートにはK-12教育機関と学区内を対象にしたサイバーセキュリティ対策の推奨事項などがまとめられている。K-12教育機関に固有の脅威動向に注目した分析が行われており、教育機関のリーダーに指針を示している。特に、対策のためのリソースに制約があることを十分認識し、効果の大きい対策への集中的な投資や周囲とのコラボレーションを推進することが重要だとしている。

https://www.cisa.gov/protecting-our-future-partnering-safeguard-k-12-organizations-cybersecurity-threats

https://www.cisa.gov/news/2023/01/24/cisa-releases-report-k-12-schools-help-address-evolving-cybersecurity-threats

2023年2月22日 米国ロサンゼルス統一学区、ランサムウェア攻撃による生徒の個人情報漏洩を確認

米国のロサンゼルス統一学区(LAUSD)は、2022年9月にランサムウェア犯罪グループVice Societyによる攻撃を受け、元生徒を含む約2000人分の生徒のデータがダークウェブ上のサイトに公開されていたことを明らかにした。漏洩したデータには、特殊教育課程に在籍した生徒を特定できるような病歴、成績、懲戒処分記録をはじめ、運転免許証番号、社会保障番号なども含まれていたという。2023年1月の時点では一部学区の請負業者と委託先業者の従業員関連の情報を含むファイルのみ侵害されたと州当局へ報告していた。LAUSDは現在もデータ復旧作業に取り組んでおり、セキュリティの専門家の支援を受け調査を継続している。

https://oag.ca.gov/system/files/LAUSD%20-%20Notification.pdf

2023年3月24日 米国ノースダコタ州、公立学校でのサイバーセキュリティ教育を義務化

米国ノースダコタ州は、K12と呼ばれる幼稚園から高校卒業までの教育期間でのサイバーセキュリティ教育を義務付ける法案を可決した。この法案の2015年に起案されたもので、長く検討されてきた。

州知事は、コンピューターサイエンスとサイバーセキュリティの教育を、K-12のカリキュラムに統合することが重要だと述べている。ノースダコタ州の学校では「Cyber Madness School Tournament」や「Girls Go CyberStart Competiton」といったプログラムを開催し、学生がサイバーセキュリティを含むテクノロジー関連キャリアの追求を奨励する。また、学生以外にもノースダコタ州のすべての住民向けに、サイバーセキュリティ、ネットワーキング、プログラミングに関するオンライン講座が提供される予定。

https://knoxradio.com/2023/03/27/burgum-signs-bill-requiring-k-12-to-teach-cybersecurity-computer-science/

https://www.inforum.com/news/north-dakota/adding-to-code-computer-science-classes-will-now-be-required-in-north-dakota-schools

[研究員コメント]

初等教育課程におけるサイバーセキュリティ教育について、米国の事例に集中するが様々な角度からの取り組みが見られた。背景にはより広い層におけるセキュリティリテラシーの向上やセキュリティ人材不足の解消などの狙いがある。

また、ロサンゼルスの事例のように教育機関そのものがサイバー攻撃被害を受けており、教育分野のサイバーセキュリティ対策強化の必要性が高まっている。

今回取り上げた教育プログラムは実践的な内容が重視されている点に特徴がある。知識の習得に留まらず、仮想環境における演習などの取り組みが学校教育の枠内で行われている。また、ノースダコタ州の事例では義務化まで行われたが、サイバー人材の育成・輩出に取り組みを地域振興にからめた興味深い事例といえる。

以上