-----------------------------------------------------------------------------------

【2022年度上半期】海外サイバーセキュリティ・プライバシー政策動向の解説

-----------------------------------------------------------------------------------

JCIC客員研究員 古澤一憲

2022年11月22日

JCICでは、サイバーセキュリティとプライバシー政策に関連した最新の海外動向をまとめ、メールマガジン形式で全会員とオブザーバー組織などに「JCIC海外ニュース」を毎週配信している。

配信したニュースは翌月にJCICのウェブサイトに掲載し、広く閲覧できるようにしている。この海外ニュース配信は、基本的にセキュリティ事故や脆弱性情報、技術情報は取り扱うことはせず、海外の政策動向を中心に配信することで、日本企業のビジネス視点での施策検討の一助となることを目的とするものである。

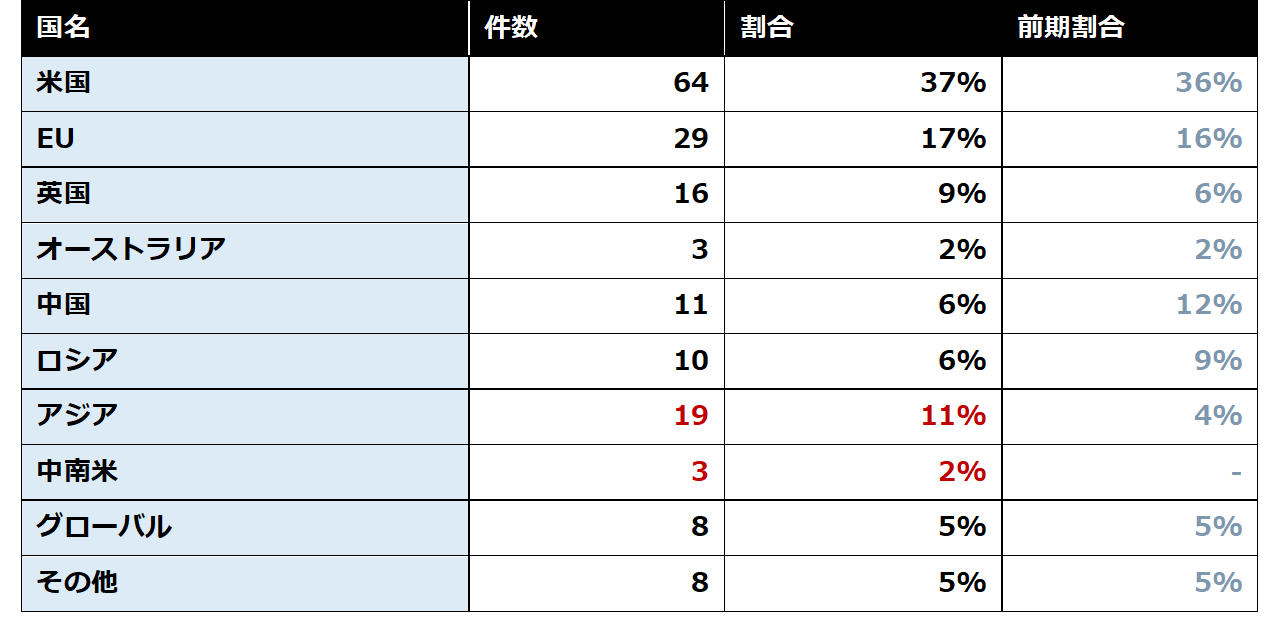

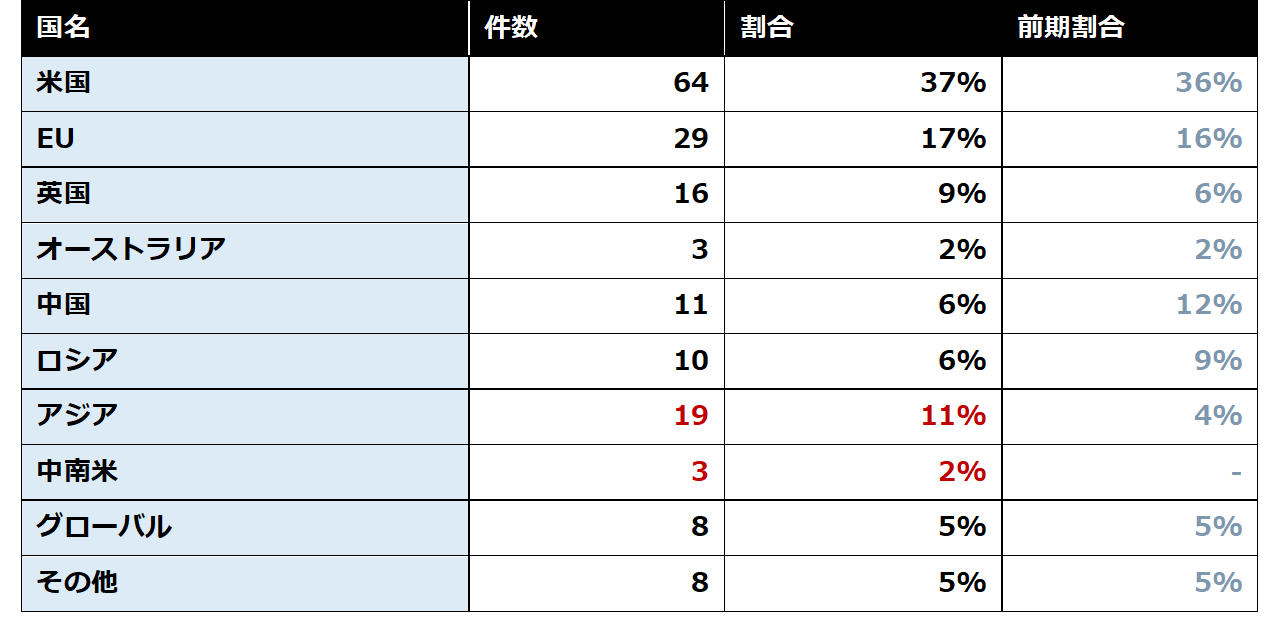

今回のコラムでは、2022年度上半期(2022年4月~2022年9月)に配信した137件のJCIC海外ニュースのトレンドを分析し、下半期の政策動向を占う重要な出来事の解説を行う。

1. [総論] 全てが攻撃の対象に エスカレートする攻撃への対処を急ぐ欧米政府機関

ロシアのウクライナ侵攻に端を発した破壊的サイバー攻撃の増加は2022年上半期も継続し、質量とも一層のエスカレーションを見た。特に、国家や自治体の機能に支障をきたす事案が複数発生したことは着目に値する。4月にコスタリカ政府はサイバー攻撃が原因で財務省をはじめとする複数の中央政府機構でサービスが長期停止した。コスタリカのアルバラド大統領は新政権への移行を妨害する意図があるとして強く非難した。この他にもオーストリアやアルバニア、モンテネグロといった国家で公共サービスの提供に影響するサイバーインシデントを経験している。国家を背景とする脅威アクターとランサムウェア犯罪グループが協力関係を強めていると見られる事例もあり、攻撃者のエコシステムはより高度化されつつある。

他方で、ハイブリッド戦争においてサイバー空間上の情報戦が本格化し、対応が必要だとする認識が広まりつつある。特にSNSなどで偽情報の拡散は人々の認知という根幹に影響を与える大きな脅威と捉えられ、複数の注意喚起や司法措置が行われた事例が複数みられた。特に中間選挙を迎えた米国は様々な形で他国からの影響工作への対応を強化した。また、ユーロポールなどはディープフェイク技術によって作り出されたより精巧な偽画像・偽映像の悪用への懸念を示している。フェイク検出プログラムなどの技術的対策の開発に留まらず、法規制やガイドライン運用などの検討が世界的に加速すると考えるべきだろう。

諸外国のサイバーセキュリティ政策の動向について、2022年上半期はEUから多くの重要な施策の発表があった。データの利活用を推進するデータガバナンス法の承認をはじめ、重要インフラのセキュリティ対策を強化するNIS2指令の各国適用が開始、デジタル製品を対象とするセキュリティ規制の草案発表など、EU加盟国のみならず他の地域の国々にも影響を及ぼす可能性がある法規制が次々と打ち出されている。日本企業の視点からはEU圏内でのビジネスへの影響はもちろん、波及的に生じるグローバルビジネスへの影響についても注意を払いたい。デジタル製品規制についてはサプライチェーンリスクの観点も重要となる。最終製品を扱うメーカーのみならず部品メーカー等に及ぶ影響についても今後の検討状況を確認していく必要がある。

新技術はWeb3技術が大きな注目を集めた。一方、サイバーセキュリティの文脈では米国にて暗号資産取引所に対する司法措置が次々と実行され、分散型金融サービスと規制当局の関係性に変化が見られた。問題の根幹は暗号資産の漏えいが犯罪収益移転に繋がってしまっていることにある。米国CISAは、北朝鮮の国家を背景とする脅威アクターが暗号資産を狙ったサイバー攻撃の収益を上げ、政府の軍事費増強に貢献しているとして警戒を示している。この8月にもNomad社が不正アクセスによってサイバー犯罪者に280億円相当の暗号資産を窃取されている。これらはブロックチェーン技術そのものから生じる問題ではなく、サービスの実装とガバナンスの未成熟を突いたものである。分散自律型サービスが国家やコミュニティに与え得る影響に対して負うべき責任のあり方が論じられることになるだろう。

総括として、2022年度上半期はサイバー攻撃がより激しさを増す傾向は継続し、その対象が一層の広がりを見せた半年間であったといえる。国家や自治体のサービスを停止させたインシデントの数々は、サイバー空間とフィジカル空間が既に不可分であり、サイバー攻撃が実社会に与える影響がより深刻なものとなったことを示している。加えて、偽情報の拡散などを通じた認知戦やWeb3関連サービスを狙った攻撃など新しい対象へと被害が拡大している。各国で量子コンピューティングやAIのサイバーセキュリティを論じる動きも活発化しており、あらゆる領域でサイバーセキュリティリスクとその対策を考える必要性が高まっている。また、EUを筆頭に行われる規制強化で企業はサイバーセキュリティ対策の実装をより強く求められることになる。

サイバーセキュリティのリーダーたちは、まずサイバー攻撃に対してもはや聖域は存在せず、あらゆる組織や資産が攻撃の対象になるという認識を改めて強くしなければならない。しかし、すべてに完全な防御体制を敷くこともまた難しい。自らに最も深刻な被害を与えうるリスクを明らかにし、最悪の状況を防ぐための手立てを優先的に講じる判断が重要となる。そのためにも、サイバーセキュリティの大きなトレンドを把握しそれぞれの領域におけるリスクの要所を理解することは、これまで以上に強く求められることになる。

(参考)2022年上半期のJCIC海外ニュースに取り上げたトピックを国別に分析した結果は以下の通り。アジアや中南米地域でサイバーインシデントに関係するニュースが増加している。

1件のニュースで複数の国名が関係する場合は重複集計をしている。また、件数が3件未満の国名は地域での集計に統合し、国際会議など3カ国以上が関与したトピックはグローバルの項目で集計した。

1件のニュースで複数の国名が関係する場合は重複集計をしている。また、件数が3件未満の国名は地域での集計に統合し、国際会議など3カ国以上が関与したトピックはグローバルの項目で集計した。

2. 各トレンドの代表的なニュースの振り返り

1) 国家や自治体の機能を麻痺させるサイバー事案の増加

2022年4月22日 コスタリカ、財務省など複数機関がランサムウェア犯罪グループの攻撃を受け納税者情報など流出

コスタリカ政府は、同国の公式プラットフォームが4月18日にサイバー攻撃を受け、6つの公共機関が被害にあったことを発表した。財務省のシステムが翌日まで使用できない状態が続いたほか、税金・税関システムや教育省、最高選挙裁判所の内部財務システム、給与計算サービスも長期停止した。

22日には、ランサムウェア犯罪グループContiが犯行声明を出し、盗んだデータの50%にあたる850GB以上の内容を公開した。SNS等では、1,000万米ドル(約13億円)の身代金要求があったという情報が飛び交ったが、Contiが運営する暴露サイトには金額の記載はなかったという。

コスタリカのアルバラド大統領は身代金の支払いを拒否している。また、このサイバー攻撃は新政権への移行期にある同国を不安定にする目的で行われたものだとコメントし、ロシアのウクライナ侵攻を公に批判したことが攻撃の動機となっている可能性を示唆した。また、中央および地方の各行政機関に対し、国家に影響を与えるサイバー攻撃への対策遵守を指示し、コスタリカ国家CSIRT(CSIRT-CR)への報告を義務付けた。

https://www.presidencia.go.cr/comunicados/2022/04/gobierno-firma-directriz-que-fortalece-las-medidas-de-ciberseguridad-del-sector-publico/

https://www.hacienda.go.cr/

https://www.reuters.com/world/americas/costa-ricas-alvarado-says-cyberattacks-seek-destabilize-country-government-2022-04-21/

2022年5月31日 BlackCatランサムウェアによる被害でオーストリア自治体がシステム停止

オーストリアのカリンシア州当局は、BlackCatランサムウェアグループ(別名ALPHV)による攻撃の被害で州内の行政サービスに深刻な影響が生じていることを公表した。

攻撃によるシステム障害の影響で、パスポート発行や交通違反チケットの発券システムなど州内の様々なサービスの提供に支障が生じたという。カリンシア州当局は予防措置として管轄する約3,700のシステムを停止しており、電子メールサービス、裁判所、行政事務用の電話回線の一部が機能していない。

BlackCatは身代金として500万ドル相当のビットコインの支払いを求めている。州当局は復旧に向けた努力をしているが、6月3日現在で見通しは不明。

https://www.ots.at/presseaussendung/OTS_20220524_OTS0203/kaernten-hackerangriff-landesverwaltung-derzeit-kein-datenverlust-feststellbar

https://www.bleepingcomputer.com/news/security/blackcat-alphv-ransomware-asks-5-million-to-unlock-austrian-state/

2022年8月4日 アルバニア政府へのサイバー攻撃にイランの反体制組織が関与の可能性

アルバニアの国家情報社会庁(AKSHI)は、7月15日午後に不特定の通信元からの大量の攻撃通信を受けたと発表した。安全措置のため政府ウェブサイト等を一時閉鎖し、一部の公共サービスに支障が生じた。新種のランサムウェアによる犯罪だったとする報道もあったが、同国のエディ・ラマ首相はこの報道を否定し国家を背景とする攻撃だとする見解を示していた。

その後、モジャヘディネ・ハルグと呼ばれるイランの反体制派組織が、自ら運営するサイトでアルバニア政府へのサイバー攻撃への関与を表明した。米国のセキュリティ企業MANDIANTは、NATO加盟国への妨害を目的として行われた可能性があるとするレポートを公表した。

https://www.infosecurity-magazine.com/news/albanian-government-massive-cyber/

https://www.mandiant.com/resources/likely-iranian-threat-actor-conducts-politically-motivated-disruptive-activity-against

https://twitter.com/ediramaal/status/1549755533225336832

2022年8月25日 モンテネグロ国家安全保障局、政府インフラを狙ったサイバー攻撃でサービス停止

モンテネグロ国家安全保障局(ANB)は、政府インフラを狙ったサイバー攻撃の影響によるサービスの停止が起きたことを発表した。軽減策の実施によりサービスの一部が暫定停止するに留まったが、攻撃はピークに達していないと見られている。なお、市民や企業のデータの漏えいは確認されなかった。

ANBはサイバー攻撃について、政治的に動機づけられ長期的に準備された攻撃であり、ロシアに協調的な組織による可能性を指摘した。在モンテネグロ米国大使館はバルカン半島の米国国民に対し、継続するサイバー攻撃の影響による公共事業、交通、通信のサービスに障害が発生する可能性を警告した。なお、モンテネグロはNATO加盟国であり、攻撃について同盟国に注意喚起している。

https://me.usembassy.gov/security-alert-montenegro-august-26-2022/

https://twitter.com/RTCGme/status/1563170847732674561

https://twitter.com/mdukaj1/status/1563497262315368448

[研究員コメント]

各国へのサイバー攻撃によって被害を受けた公共サービスは、税務や交通、通信といった市民生活に直結するインフラであった。規模が大きくなく、必ずしも十分なサイバーセキュリティ対策が為されていないとみられる国家で被害が発生しており、復旧にも時間を要している。

ランサムウェア犯罪グループが関与したとされる事案が複数あるが、同時に国家による政治的な動機の存在も指摘された。ランサムウェア犯罪グループの中には、摘発を逃れるために国家と一定の協力関係を結ぶグループがいる。ランサムウェアが持つデータを破壊する機能が、敵対する国家への攻撃的な目的の実行に利用されている可能性もある。

アルバニア政府は本件事例の後にイランとの国交断絶を発表しており、サイバー攻撃が起点となって国家間に大きな政治的摩擦を生じさせた象徴的な事例となった。

2) 偽情報の拡散と認知を巡るデジタル戦線の拡大

2022年4月7日 在日米国大使館、ロシア政府の偽情報拡散に日本語で注意喚起

在日米国大使館は、ロシア政府による偽情報の拡散を非難し、情報の真偽を見極めるよう日本語で注意を呼びかけた。

背景として、ウクライナ侵攻前後からロシア政府は偽情報拡散を強化しており、独立系メディアの検閲が厳格化されたのちに、こうした傾向が一層顕著になっていると指摘している。

注意喚起には、リアルタイムで共有されるネットニュースの信頼性を検証するための助言が掲載されている。

助言の内容は、情報の信憑性が確認できるサービス「Politifact.com」や「FactCheck.org」の利用や、「SIFT」と呼ばれる検証フレームワークの活用を案内するものとなっている。

また、参考情報としてMITが2018年にツイッター上の偽ニュース拡散を調査したレポートの結果が抜粋されている。

これによると、偽ニュースは正しいニュースと比較してリツイートされる可能性が70%高く、およそ6倍の速さで拡散されるという。

https://amview.japan.usembassy.gov/how-to-tell-fact-from-fiction-online-even-in-wartime/

https://twitter.com/usembassytokyo/status/1516703470287527940?s=09

2022年4月28日 ユーロポール、ディープフェイクに関する報告書を公開

欧州刑事警察機構(ユーロポール)のイノベーションラボは、ディープフェイク犯罪対策について分析した報告書「Law enforcement and the challenge of deepfakes」を公開した。

この報告書では、CEOを騙る詐欺、証拠の改ざん、フェイクポルノ制作などディープフェイクの犯罪利用について概説されている。また、法執行機関がディープフェイクの悪用を検知・防止する上で直面する課題も分析し、実務担当者が今後10年間に直面する一連の課題としてまとめている。

https://www.europol.europa.eu/publications-events/publications/facing-reality-law-enforcement-and-challenge-of-deepfakes

https://www.europol.europa.eu/cms/sites/default/files/documents/Europol_Innovation_Lab_Facing_Reality_Law_Enforcement_And_The_Challenge_Of_Deepfakes.pdf

2022年7月29日 米国司法省、米国への選挙妨害を共謀した容疑のロシア人を起訴

米国司法省は、米国への選挙妨害のために影響工作を行ったとしてモスクア在住のロシア人に起訴状を発行した。

ロシア連邦保安局(FSB)と連携し、米国内の政治グループを勧誘して親ロシアのプロパガンダを広めた容疑がかけられている。 少なくとも2014年12月から2022年3月まで、3人のロシア当局者とともに数年にわたるに従事したとみられている。

https://www.justice.gov/opa/pr/russian-national-charged-conspiring-have-us-citizens-act-illegal-agents-russian-government

2022年8月10日 米国CISA、中間選挙に向けてサイバーセキュリティ対策キットを無償公開

米国サイバーセキュリティ・インフラセキュリティ庁(CISA)は、官民連携の取り組みJoint Cyber Defense Collaborative(JCDC)を通じ、選挙に関係する組織向けのサイバーセキュリティ対策ツールキットを無償公開した。

州や地方政府の職員、選挙当局、およびITベンダーなどによる利用が想定されており、米国選挙インフラのサイバーレジリエンス強化を目的としている。

リスク評価ツールで対策の優先度を把握し、フィッシング、ランサムウェア、DDoS攻撃への対策方法を確認することが可能。

https://www.cisa.gov/news/2022/08/10/cisa-releases-toolkit-free-cybersecurity-resources-election-community

https://www.cisa.gov/cybersecurity-toolkit-protect-elections

https://www.eac.gov/app/esa/

2022年9月28日 米国政府説明責任局、国防総省の国家安全保障を評価するレポートを公開

米国政府説明責任局(GAO)は、国防総省(DoD)の安全保障任務に対する機会と脅威を評価するレポートを公開した。

敵性国家がサイバー攻撃や偽情報の拡散を強める中で、DoDにおける情報環境の利用と保護について論じている。

DoDの作戦能力はITと電磁波通信(EMS)に依存しており、陸・海・空・宇宙のいずれの物理的領域においても情報環境の保護が生命線となることを指摘している。GAOは、情報環境を情報システムに限らず、人や組織、物理的、認知的な側面を含む広い概念として定義している。

また、先端技術に関する脅威として、中国によるAI研究への莫大な投資と情報処理能力の強化、量子コンピューティングによる既存の暗号方式の危殆化、SNS上の悪意ある情報操作を挙げた。

https://www.gao.gov/products/gao-22-104714

[研究員コメント]

偽情報によるデジタル影響工作は既に顕在化した脅威である。特定の対象に向けたサイバー攻撃と異なり、SNSなどのオープンな場で実行されることが多いため、潜在的対象の数は極めて多くなる。

米国は過去の選挙においても影響工作の脅威を経験しており、様々な形で対策を強めている。政府説明責任局(GAO)による評価レポートは、偽情報の影響を国防の観点から論じており、警戒の度合いを伺わせる。人間の認知を情報システムと並ぶ情報環境として定義し、サイバー脅威から保護すべき対象として定義している点はユニークだ。

残念なことに将来的には偽情報による脅威はより深刻なものになると予測されている。ユーロポールの報告書は現時点においてもディープフェイクは実際に犯罪利用されていることが示されているが、生成AI技術はまさに今急速な発展を遂げている技術領域である。この進歩が偽情報の脅威にどれだけの影響を与えるかについては、近いうちに非常に重要なテーマとなるだろう。

3) EUが重要なサイバーセキュリティ政策を続けざまに発表

2022年3月25日 欧州委員会、米欧間の新たなデータプライバシーフレームワークに関する共同声明を発表

欧州委員会は、米国と欧州の間で新たに大西洋横断データプライバシーフレームワークを採用することに大筋合意したと発表した。従来のプライバシーシールドの枠組みによる個人データ移転は2020年7月にEU司法裁判所によって無効判決が下されていた。

新しい大西洋横断データプレイバシーフレームワークは、米国の諜報活動に対するEU市民のプライバシー保護に合意した点で画期的と評されている。米国のテック企業も本枠組みには賛意を示しており、大西洋を跨ぐ協力が活性化し、安全保障上の新たな脅威に対処するための措置が可能になると述べている。

https://ec.europa.eu/commission/presscorner/detail/en/ip_22_2087

https://blog.google/outreach-initiatives/public-policy/trans-atlantic-data-privacy-framework-building-long-term/

2022年4月13日 ENISA、EU加盟各国に脆弱性情報の連携開示を促す政策を提言

EUサイバーセキュリティ庁(ENISA)は、EU加盟各国を対象とする脆弱性情報連携開示(CVD)政策について提言をまとめた報告書を公表した。ENISAは、脆弱性の特定は攻撃者による悪用を防ぐために不可欠であるが、自社の評判を気にして脆弱性を認めたがらないベンダーが存在すると指摘している。

CVD政策の枠組みでは、はじめに脆弱性発見者と協力し、ベンダーやICTインフラ所有者などと情報を共有する。その後、修正プログラムや他の解決策の準備が整った時点で、脆弱性情報が確実に一般公開されるよう規則や規則を国家として設ける。ENISAはEU加盟19カ国に対して、次の提言を行った。

・「倫理的ハッキング」と「ブラックハット」活動を明確に区別するため、具体的な基準を定義すること

・脆弱性発見に携わるセキュリティ研究者に法的な保護を提供するため、刑法・サイバー犯罪指令を改正すること

・セキュリティ研究者がCVD研究に積極的に参加するためのインセンティブを開発すること

なお、欧州委員会によるNIS2指令の改正はEU諸国による国家的なCVD政策の実施を規定していることから、ENISAは今後、政策の確立を支援するガイドラインを策定する予定。さらに、既存の国際的な脆弱性データベースを補完するEU脆弱性データベース(EUVDB)の開発・導入に向けた協議も開始される計画があるという

https://www.enisa.europa.eu/news/enisa-news/coordinated-vulnerability-disclosure-policies-in-the-eu

https://www.enisa.europa.eu/publications/coordinated-vulnerability-disclosure-policies-in-the-eu

2022年5月13日 欧州連合理事会、重要インフラセキュリティ対策を強化するNIS2指令をEU各国に適用へ

欧州連合理事会と欧州議会は、EU全域の重要インフラセキュリティ対策を強化するNIS2指令を加盟各国に適用すること合意した。

NIS2指令は、2016年に成立した「ネットワークと情報システムのセキュリティに関する指令(NIS指令)」を改定し、対象分野の拡大やサイバーレジリエンスの強化などを行うもの。

エネルギー、運輸、医療、デジタルインフラなどの対象分野には、サイバーセキュリティに関するリスク管理措置と報告義務のベースラインが設定される。また、大規模なサイバーセキュリティインシデント対応における協力を促進するため、欧州サイバー危機連絡組織ネットワーク(EU-CyCLONe)を正式に設立する予定。

NIS2指令の施行にあたって、EU加盟国には共通のサイバーセキュリティ要件と対策実施が想定されている。今後、正式な承認から20日後に効力を発し、EU加盟各国は21カ月以内に自国の法律にNIS2指令の要件を取り込む必要がある。

https://www.consilium.europa.eu/en/press/press-releases/2022/05/13/renforcer-la-cybersecurite-et-la-resilience-a-l-echelle-de-l-ue-accord-provisoire-du-conseil-et-du-parlement-europeen/

2022年5月16日 欧州議会、EUデータガバナンス法の承認を発表

欧州議会は、EUデータガバナンス法が承認されたことを発表した。官報への掲載を経て発効し、15カ月後に適用される予定。EUデータガバナンス法は、EUのデータ利活用戦略における重要法案であり、2020年11月25日の提案から1年以上にわたり議論された。

研究開発やイノベーションのための信頼できるデータ共有を目指しており、組織と個人がともに利用が可能なデータ仲介サービスが新しいビジネスモデルとして提案されている。データ仲介サービスを利用することで、個人が自身のデータを管理し、信頼する企業と共有することが可能となり、企業間のデータ共有も支援されるとしている。

なお、EUデータガバナンス法を補完し、個人データ以外のデータ利用規則を定める「データ法」の草案も2022年2月に発表されている。

https://www.consilium.europa.eu/en/press/press-releases/2022/05/16/le-conseil-approuve-l-acte-sur-la-gouvernance-des-donnees/

https://data.consilium.europa.eu/doc/document/PE-85-2021-INIT/en/pdf

2022年9月16日 欧州委員会、デジタル製品を対象とするセキュリティ規制草案を提出

欧州委員会は、デジタル要素を含む製品を対象とするサイバーセキュリティ規則を定める「Cyber Resillience Act」の草案を提出した。Cyber Resillience Actは、2021年9月に構想が発表されたもので、今回の草案でその詳細が示された形。提出された草案は今後欧州議会および理事会で審議される。

インターネットに接続する製品などを販売するベンダーは、利用者へのセキュリティサポートやソフトウェアの更新などに関する要件への準拠が求められることになる。

草案において、デジタル製品の設計・開発・生産におけるセキュリティ要件遵守は経営者の義務と定められている。また、悪用された脆弱性やインシデントの当局報告が必須となる。法令に違反した場合、最大1,500万ユーロ(約21億円)またはグローバル売上高の最大2.5%を罰金として課されることになる。

EU幹部は、本規制への準拠のため欧州企業には合計290億ユーロ(約4.1兆円)程度の年間コストが見込まれるが、対策強化の効果でその10倍の2,900億ユーロ(41兆円)の被害を回避できると述べている。

https://ec.europa.eu/commission/presscorner/detail/en/ip_22_5374

https://www.reuters.com/technology/eu-proposes-rules-targeting-smart-devices-with-cybersecurity-risks-2022-09-15/

[研究員コメント]

いずれも非常に広範囲を対象とした法規制である。直接的にはEU域内を対象とするものだが、GDPRと同様に域外で間接的に生じる影響についての対応は広く求められることになる。以前から議論されてきたNIS2指令やデータガバナンス法はいよいよ発効に向けたプロセスに入った。企業は影響有無の具体的な検証と必要な対応の実践が求められることになる。

デジタル製品を対象とするCyber Resillience Actは、長期的にEU域外の企業に対してもより広い影響を与える可能性がある。デジタル製品はハードウェアとソフトウェアの両面でサプライチェーンリスクの考慮が必要となる。ひとつの製品であってもグローバルな対応が求められることになり、国内企業も規制対応の必要性を見極めなければならない。

4) 暗号資産取引に対する犯罪収益移転の規制

2022年4月18日 米国CISAら、北朝鮮のAPTグループによる暗号資産へのサイバー攻撃の対策情報を公開

米国サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)、連邦捜査局(FBI)、財務省(USDT)は共同で、北朝鮮の国家支援型高度標的型攻撃(APT)グループによるものと目される暗号資産へのサイバー攻撃に関する対策情報を公開した。

攻撃の実行者とされているのはLazarus、APT38として識別されているAPTグループで、同グループの戦術・技術・手順(TTP)と侵入の痕跡(IOC)に関する情報が提供されている。攻撃者の具体的な活動としては、様々なプラットフォーム上でのソーシャルエンジニアリング攻撃、不正なプログラムを混入させた暗号資産アプリの拡散、感染端末への不正アクセスによるマルウェアの設置や秘密鍵の盗難などが確認されているという。

これらの情報を活用することで、暗号資産業界の関係者やブロックチェーン技術者による暗号資産に対するサイバー脅威の識別、軽減が期待できるとしている。

https://www.cisa.gov/uscert/ncas/current-activity/2022/04/18/north-korean-state-sponsored-apt-targets-blockchain-companies

https://www.cisa.gov/uscert/ncas/alerts/aa22-108a

https://www.cisa.gov/uscert/sites/default/files/publications/AA22-108A-TraderTraitor-North_Korea_APT_Targets_Blockchain_Companies.pdf

2022年5月3日 米国証券取引所、暗号資産とサイバー執行部門の規模を約2倍に拡大

米国証券取引所(SEC)は、暗号資産とサイバー脅威関連の執行を担当する部門の規模を約2倍に拡大した。

旧サイバーユニットを、暗号資産市場とサイバー脅威からの投資家保護を担う部門に改編し、監督者、不正行為アナリストなどの役職を増強する。新ユニットは「暗号資産・サイバーユニット」へと改名され、引き続きサイバー関連の脅威に対処していくほか、暗号資産取引、分散型金融(DeFi)、NFTなどに関する証券法違反の捜査にも注力する。

https://www.sec.gov/news/press-release/2022-78

2022年7月19日 米国司法省、北朝鮮のランサムウェア攻撃グループに支払われた身代金を押収

米国司法省(DOJ)は、北朝鮮のランサムウェア攻撃グループに身代金として支払われた暗号資産および資金洗浄に使用された暗号通貨を合計50万ドル程度(約6,900万円)押収したと発表した。

司法副長官は、一連の被害は「Maui」と呼ばれるランサムウェアを展開する北朝鮮の国家支援グループの活動によるものとしている。

押収された資金には、カンザス州とコロラド州の医療事業者が支払った身代金などが含まれている。

https://www.justice.gov/opa/pr/justice-department-seizes-and-forfeits-approximately-500000-north-korean-ransomware-actors

2022年8月2日 暗号資産交換のNomad、不正アクセスで260億円相当が流出

米国の暗号資産会社Nomadは、不正アクセス被害によって1億9,000万ドル(250億円相当)を窃取されたことを公表した。Nomadはブロックチェーン間接続ソフトNomad Token Bridgeを開発し、異なる暗号資産間の交換事業を行っている。

今回の不正アクセス被害によってNomad Token Bridgeの保有額はわずか1,794ドル(約24万円)にまで減少したという。暗号資産の盗難事案としては過去6番目に大きい被害額となった。

https://techmonitor.ai/technology/cybersecurity/nomad-token-bridge-hack-crypto-theft-web3

https://twitter.com/nomadxyz_/status/1554413278406721537

2022年8月4日 ニューヨーク州DFS、投資アプリRobinhoodの暗号資産部門に約40億円の制裁金

米国ニューヨーク州の金融サービス局(DFS)は、サイバーセキュリティ規制への違反で投資アプリサービスを手がけるRobinhoodへの処分を公表した。同社の仮想通貨部門Robinhood Crypto社に3千万ドル(約40億円)の制裁金が課される。

Robinhood Crypto社は、自社の取引監視とサイバーセキュリティ対策に重大な欠陥があったことを知りながら、DFSの取引監視規制とサイバーセキュリティ規制への準拠を不適切に認証したとされる。DFSは、このことが仮想通貨規制およびサイバーセキュリティ規制への違反にあたる説明している。また、罰金に加えて違反に対するコンプライアンス強化と改善の努力について、包括的評価を受けることが要求された。

https://www.dfs.ny.gov/reports_and_publications/press_releases/pr202208021

[研究員コメント]

暗号資産取引はその名称から秘匿性の高い技術という印象を抱かせるが、実際のところブロックチェーンは暗号技術を応用して取引の耐改ざん性、追跡性、透明性を非中央集権的に担保する技術であって、オープンな仕組みである。

暗号資産がマネーロンダリングに悪用されるのは、利用者の身元確認に対する姿勢やプライバシー保護を目的に導入されるミキシングという匿名化技術の影響が大きい。また、暗号資産交換事業者は従来の金融サービス事業者と比較してセキュリティ対策基準が浸透しておらず、攻撃者による不正アクセス被害が頻発している。PCI-DSSという強固な規制遵守が求められるクレジットカード産業などとの差は大きい。

これらはブロックチェーン技術自体の問題ではなく、暗号資産取引が比較的新しい産業分野であり、業界と企業の双方でガバナンスが未成熟であることに起因する。米国が手を入れようとしているのはまさにこの部分であるが、普遍的な課題であるが故に、日本を含む他国においても同様の議論が進められる可能性は十分にあるだろう。

以上