-----------------------------------------------------------------------------------

【2021年度下半期】海外サイバーセキュリティ・プライバシー政策動向の解説

-----------------------------------------------------------------------------------

JCIC主任研究員 古澤一憲

2022年4月25日

このコラムでは、2021年度下半期(2021年10月~2022年3月)に配信した139件のJCIC海外ニュース* の内容を分析し、現在の政策動向と今後の展望について解説を行う。

前半に記載した「1. 総論」は、下半期の海外ニュース全体を総合的に分析し、主要なトレンドを概説したものである。簡潔に要点を把握されたい場合は、こちらを中心にご参照いただきたい。

後半の「2. 各トレンドの代表的なニュースの振り返り」では、それぞれのトレンドに関係する2021年度下半期の海外ニュースを再度紹介している。加えて、研究員コメントとしてトレンド別の分析内容と今後の展望について所見を記載している。個別のトピックをより詳細に把握されたい方にお勧めしたい。

(*) JCICでは、サイバーセキュリティとプライバシー政策に関連した最新の海外動向をまとめ、メールマガジン形式で全会員とオブザーバー組織などに「JCIC海外ニュース」を毎週配信している。

配信したニュースは翌月にJCICのウェブサイトに掲載し、広く閲覧できるようにしている。この海外ニュース配信は、基本的にセキュリティ事故や脆弱性情報、技術情報は取り扱うことはせず、海外の政策動向を中心に配信することで、日本企業のビジネス視点での施策検討の一助となることを目的とするものである。

1. 総論 ロシアによるウクライナ侵攻の緊張が広まり、サイバー空間の分断が加速している

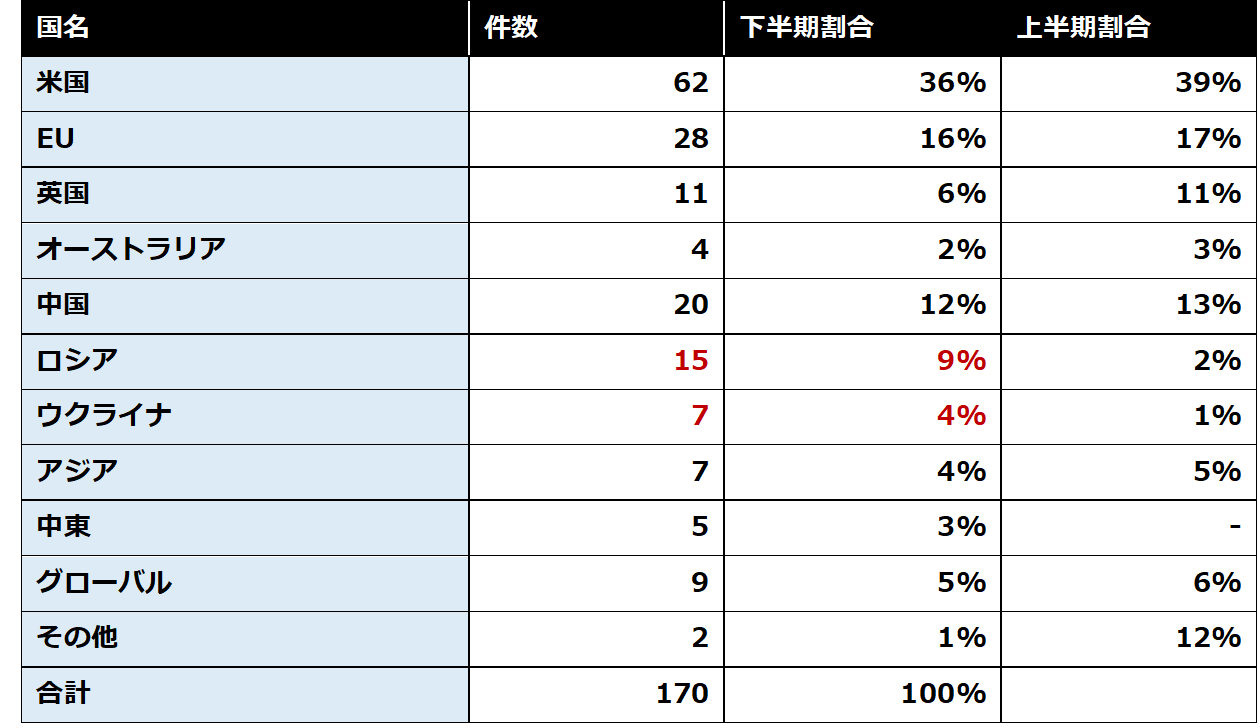

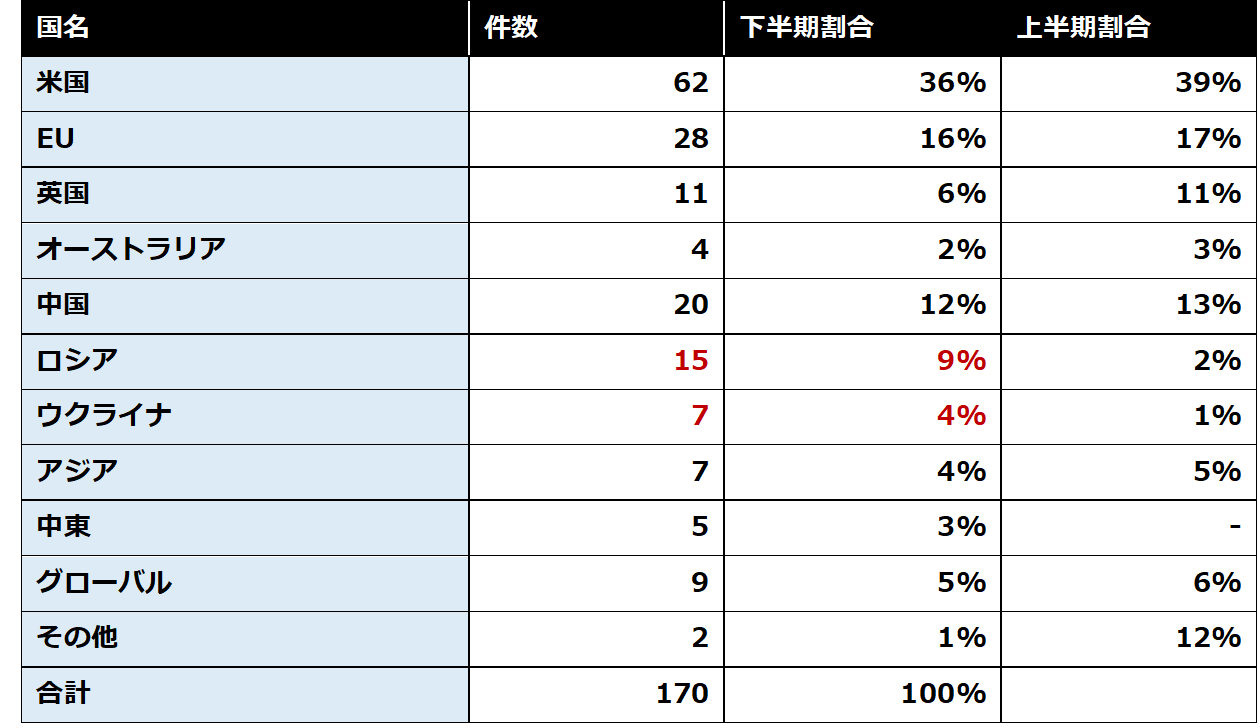

2021年下半期のJCIC海外ニュースに取り上げたトピックを国別に分析すると以下の通りとなる。

中東は前年集計ではその他に含まれる。件数が3件以下の国名は地域での集計に統合している。また、国際会議など3カ国以上が関与したトピックについては、グローバルの項目で集計した。

中東は前年集計ではその他に含まれる。件数が3件以下の国名は地域での集計に統合している。また、国際会議など3カ国以上が関与したトピックについては、グローバルの項目で集計した。

下半期に象徴的であったのは、ロシアのウクライナ侵攻に伴い両国に関係するサイバー事案が急増したことである。ロシアは通常の軍事的手段にサイバー攻撃や偽情報の拡散などの手段を組み合わせるハイブリッド戦を得意としており、武力侵攻以前の1月から政府ウェブサイトへのDDoS攻撃やSNSを介した情報かく乱などが観測されていた。2022年2月24日の侵攻開始後は、データ破壊型マルウェアを用いた衛星通信システムへの稼働妨害などより攻撃的なサイバー作戦活動が見られている。2022年4月現在も侵攻と同期したサイバー攻撃は継続しており、重要インフラへの破壊活動などへのエスカレーションが一層懸念される。

ロシア・ウクライナ間の緊張の高まりに呼応するように、サイバー空間の分断は広がり続けている。米中の関係は、米国が一部の中国製品に輸出規制をかけるというこれまでの路線の延長に留まらず、双方のサイバー諜報活動を非難しあうという激しい対立構造を示した。米国が英国や豪州との関係性を深める一方、中国とロシアはサイバー分野での協力を合意する共同声明を発した。さらにロシアは国営認証局の設立による独自のインターネット体系の構築計画を発表しており、技術的な面でも隔壁は厚くなろうとしている。

一方で2021年度下半期には、法執行機関によるサイバー犯罪組織への捜査活動が多くの成果をあげた。特にランサムウェア犯罪に対しては、大手であったREvilのメンバーの身柄を直接確保し、グループを壊滅するという結果も得られている。残念ながら統計上はランサムウェア犯罪の勢いは衰えず、解散したグループのメンバーが看板をかけ替えて活動を再開するといった例もみられるが、こうした逮捕劇はサイバー犯罪者コミュニティのリソースを確実に削ぐものであり、今後とも継続的な成果が期待される。

サイバー攻撃の手法について、米国を筆頭にソフトウェアサプライチェーンの脆弱性を悪用する攻撃への対応が急がれている。Apache Log4jの脆弱性は、広く用いられているOSS(オープン・ソース・ソフトウェア)の脆弱性が極めて広い範囲の製品、サービスに影響を与えることを改めて知らしめる事案となった。米国は企業への罰則の適用も匂わせる形で対策の実行を促すとともに、OSSセキュリティの課題をGAFA等の巨大テック企業とともに議論する会議を設立した。2022年度上期にもソフトウェア構成の可視化と効果的な脆弱性対応への取組みは進捗を見せると思われる。

データガバナンスに目を向けると、これまで中心的に議論されてきた個人データ以外に対する規則・ガバナンスの議論が進んだ。2021年度上半期には、中国データセキュリティ法の可決・施行という出来事があった。個人情報に限らず、データの概念を定義し、データの取り扱いの規範を明確化するという点に特徴があった。下半期は同様にデータ全般を扱うデータ法の草案が欧州委員会から発表され、EUでもデータ活用の交通整理が進もうとしている。今後は国際的なデータ流通の観点からも、より国際的にデータ取り扱い規則の整備が進むことが予想される。

総括として、2021年度下半期はサイバーセキュリティの国際的な安全保障問題としての側面を強調するトピックが様々に報じられた半年間であったといえる。国境をもたない普遍的なサイバー空間では脅威もまた隔たりなく行き届く。ロシアに対する経済制裁への報復としてのサイバー攻撃リスクは、経済制裁を実行中の各国に漏れなく行き届いている。

犯罪捜査、ソフトウェア脆弱性対応、データガバナンスの観点においても共通するのは国際的な影響と協調が鍵となる点である。分断による緊張の高まりは短期に解決を望める課題とはいいがたく、2022年度も引き続き緊張感をもってサイバー関連の国際関係を注視し、構造的な理解に基づいた意思決定を下すことが求められそうだ。

2. 各トレンドの代表的なニュースの振り返り

1) ロシアがウクライナに仕掛けたハイブリッド戦とサイバー攻撃の頻発

2022年1月15日 ウクライナ、政府機関ウェブサイトへのサイバー攻撃でロシアを非難

ウクライナでは、2022年1月14日に政府機関などの数十のウェブサイトにサイバー攻撃を受け、改ざんやサービス停止等の被害が発生した。改ざんされたサイトには、ウクライナ国民に向けて「最悪の事態を恐れよ」というメッセージが表示されていた。

この件でウクライナはロシアを非難しており、調査は継続的であるとしつつも、ロシアの関与を示唆する痕跡を入手したとしている。一方で、個人情報漏えい等の被害は確認されなかったという。

EUのボレル主席外交官は、既に緊迫したウクライナ情勢をさらに不安定にするものであるとして、今回のサイバー攻撃を非難した。

https://www.bbc.com/news/world-europe-59992531

https://edition.cnn.com/2022/01/14/europe/ukraine-cyber-attack-government-intl/index.html

2022年1月24日 ベラルーシ鉄道のチケットサービスが停止、ハッカー集団「サイバーパルチザン」が犯行宣言

ベラルーシ鉄道は、チケットシステムの停止によって駅舎の発券場でしかチケット販売を行えない事態となった。当初、ベラルーシ鉄道の広報は「技術的障害によってベラルーシ鉄道の顧客向けウェブサイトと電子チケットの登録サービスが一時的に利用できなくなった」と発表していた。

しかしこれを追う形で、同国を拠点とするハッカー集団「サイバーパルチザン」が、ベラルーシ鉄道のシステムへランサムウェア攻撃を実行したことを宣言した。この集団はルカシェンコ政権を非難しているハクティビストで、身代金ではなく医療措置が必要な政治犯50人の釈放とロシア軍の領土侵入阻止を要求した。

同グループは、「複数のサーバやデータベース、ワークステーションを暗号化したが、緊急事態を避けるために自動化システムやセキュリティシステムには意図的に影響を与えていない」と述べている。

ベラルーシ鉄道のウェブサイトは24日夜にオンライン状態に戻ったが、完全な復旧状態であるかについては不明となっている。

https://www.rw.by/be/corporate/press_center/news_of_passengers/2022/01/uwaze-pasazhyra-/

https://t.me/cpartisans/625

https://belsat.eu/news/24-01-2022-kiber-partyzany-zayavili-ab-napadze-na-kamp-yutarnuyu-setku-belaruskaj-chygunki/

2022年2月12日 ウクライナ、国民に対してハイブリッド戦争への冷静な対応を呼びかけ

ウクライナのシミハル首相は、ロシアとの間の緊張の高まりを受け、ウクライナ軍を信頼し、パニックにならないよう国民に呼びかけた。ウクライナに対する戦争行為は、兵士や武器だけに限らず、政府へのサイバー攻撃、社会インフラへの嘘の爆破予告といった様々な次元で行われているハイブリッド戦争だと説明している。

そして、情報が即座に拡散する現代において最も恐ろしいのはパニックを誘発する偽情報であるとし、誤報に扇動されることなく国軍を信じるよう強調した。

翌13日に同国のゼレンスキー大統領が米国のバイデン大統領との電話会談において協力関係を確認、NATOもウクライナを支援するためにサイバー防衛を含む技術支援を実施している。

15日にはサイバー攻撃によってウクライナの主要銀行や国防省などのウェブサイトが停止した。大規模なDDoS攻撃によるものであったが、SNSなどで原因についての情報が錯綜した。

デジタル相のフョードロフ氏は、同国では過去に例のない攻撃であり、不安を煽り混乱をもたらすことを目的であるという見解を示した。

https://www.kmu.gov.ua/en/news/shchodnya-stayemo-silnishimi-oboronno-ekonomichno-politichno-premyer-ministr-zvernuvsya-do-ukrayinciv

https://www.kmu.gov.ua/en/news/shchodo-kiberataki-na-sajti-vijskovih-struktur-ta-derzhavnih-bankiv

https://www.whitehouse.gov/briefing-room/statements-releases/2022/02/13/readout-of-president-bidens-call-with-president-zelenskyy-of-ukraine-3/

https://www.nato.int/cps/en/natohq/opinions_191832.htm

2022年2月16日 米国CISA・FBI・NSA、ロシアの国家支援型サイバー攻撃グループに関する共同勧告を公開

サイバーセキュリティ・インフラセキュリティ庁(CISA)は、連邦捜査局(FBI)および国家安全保障局(NSA)と共同で、ロシアの国家支援型サイバー攻撃グループに関するサイバーセキュリティ勧告を公開した。

ロシアの国家支援型サイバー攻撃グループが、米国の機密性の高い防衛情報と技術を入手するため、クリアランスを認定された防衛請負業者のネットワークを標的としているとして注意を呼び掛けている。

CISAらが過去2年間の侵害を調査した結果、攻撃対象には米国の陸海空軍、宇宙軍、情報コミュニティプログラムを支援する防衛請負業者が含まれていたとのこと。

勧告内容にはロシアの国家支援型サイバー攻撃グループが使用するブルートフォース攻撃やスピアフィッシング、脆弱性の悪用といった戦術の概説が含まれている。

これを踏まえつつ、企業IT環境およびクラウド環境内の不審なアクティビティを調査するよう促されている。また、すべての防衛請負業者に向けて、侵害の証拠の有無にかかわらず記載されている対策を実行するように勧めている。

https://www.cisa.gov/news/2022/02/16/new-cybersecurity-advisory-protecting-cleared-defense-contractor-networks-against

https://www.cisa.gov/uscert/ncas/alerts/aa22-047a

2022年2月18日 米国CISA、他国からの影響力操作への準備と緩和策に関するインサイトを公開

米国サイバーセキュリティ・インフラセキュリティ庁(CISA)は、重要インフラを標的とする他国からの影響力操作への準備と緩和策に関するインサイトを公開した。

背景にある脅威として、攻撃者は誤情報・偽情報・悪意のリークなどの手段で世論を操作しており、社会の不安と分断が複数の重要インフラサービスに影響を与える可能性を指摘した。SNSなどに衆目を集める写真や動画を投稿して拡散を狙い、民衆の分断や国際認知の向上を加速させる手口が例示されている。また、二極化の進展や世界的パンデミックなどの社会的要因は、米国と同盟国の重要インフラに対する影響力操作のリスクと威力を高めていると分析している。

CISAは、すべての組織のリーダーに対し、インサイトを参照した対策の実践を推奨している。具体的な対策内容としては「情報環境の評価」「脆弱性の特定・コミュニケーションチャネルの強化」「能動的なコミュニケーションへの関与」「インシデントレスポンス計画の策定」を挙げ、これらを包括したTRUST Modelを紹介している。

https://www.cisa.gov/uscert/ncas/current-activity/2022/02/18/cisa-insights-foreign-influence-operations-targeting-critical

https://www.cisa.gov/sites/default/files/publications/cisa_insight_mitigating_foreign_influence_508.pdf

https://www.cisa.gov/mdm-resource-library

2022年3月21日 米国ホワイトハウス、ロシアからの潜在的サイバー脅威への対処を呼びかける注意喚起

米国ホワイトハウスは、ロシアからの潜在的サイバー脅威への対処を呼びかける注意喚起を行った。同時に企業が直ちに実行すべきサイバー防衛対策の手順を発表した。

米国政府はこれまでもCISAのShields Upキャンペーンなどを通じて民間企業への支援を行ってきた実績がある。しかし、前例のない経済制裁に対抗するロシアがサイバー攻撃を検討している可能性を示す情報をうけ、より大規模な勧告を発することにしたという。対策手順のリストには、多要素認証の義務付け、継続的な脅威調査、データのオフラインバックアップ、緊急時の訓練と演習の実施などが含まれている。

米国外では、英国NCSCも本方針に支持を表明している。日本も経済産業省、総務省、警察庁、NISCが「現下の情勢を踏まえたサイバーセキュリティ対策の強化について」と題した注意喚起においてホワイトハウスの発表を参照している。

また、翌3月22日にはCISAが13,000人を超える業界関係者を対象に3時間の電話会議を開催した。会議内でCISAは、ロシアのサイバー攻撃の最新情報を提供するとともに、関係者からの質問に回答した。

そして、すべての重要インフラ事業者に対してShields Upに列挙されている緩和策を今すぐ実施するように呼びかけた。

https://www.whitehouse.gov/briefing-room/statements-releases/2022/03/21/fact-sheet-act-now-to-protect-against-potential-cyberattacks/

https://www.ncsc.gov.uk/news/ncsc-supports-white-house-call-for-increased-precautions

https://www.npa.go.jp/cybersecurity/pdf/20220324press.pdf

https://www.cisa.gov/news/2022/03/21/statement-cisa-director-easterly-potential-russian-cyberattacks-against-united

https://www.cisa.gov/news/2022/03/22/readout-cisa-call-critical-infrastructure-partners-potential-russian-cyberattacks

[研究員コメント]

ロシアによるウクライナへの武力侵攻の開始は2022年2月24日であり、ハイブリッド戦においてサイバー攻撃が早い段階から利用されていることが分かる。また、ウクライナのゼレンスキー大統領と米国バイデン大統領は侵攻開始前の段階でサイバー戦における協力関係を結んでおり、注意喚起を発していた点は注目に値する点である。なお、この時点ではロシアによるウクライナへの圧力はサイバー攻撃がメインとなるのではないかという見方も一部で報道されていた。

侵攻開始後は、経済制裁への報復攻撃として経済制裁実施国へのサイバー脅威の高まりを踏まえたより強力な注意喚起が米国主導で発せられている。特に重要インフラ事業者への呼びかけがポイントになっている。

2) サイバー空間における分断の広がり

2022年1月31日 米国FBI、北京冬季五輪関連団体への悪質なサイバー行為による混乱に注意喚起

米国連邦捜査局(FBI)は、2月4日開会の北京冬季五輪の関連団体に対して、サイバー攻撃グループがイベントを妨害するために広範な活動を行う可能性があるとして注意を呼びかけた。

五輪参加者や旅行者に対しては、大会用モバイルアプリを使用することで、サイバー攻撃グループに個人情報を盗まれたり、不正プログラムをインストールされたりする可能性があると警告した。

また、イベント参加や滞在に必要なアプリにも同様に警戒が必要だという。FBIはすべての選手に対して、個人所有のデバイスは自宅に保管し、大会期間中は臨時の携帯電話を使用するように促した。

https://www.ic3.gov/Media/News/2022/220131.pdf

https://citizenlab.ca/2022/01/cross-country-exposure-analysis-my2022-olympics-app/

2022年2月1日 米国FBI長官、1日2回のペースで中国政府によるサイバー諜報に対処していると説明

米国FBI長官は、中国政府が関与するサイバー諜報事案を2,000件以上調査し、1日に約2回のペースで新しい防諜ケースを立ち上げていると述べた。

「中国は米国の知財・イノベーション・経済安全保障に対する最大の脅威である」と名指しし、「中国からのサイバー攻撃は他のすべての主要国の攻撃を合わせたものよりも多い」と評価している。また、「中国の国家支援型サイバー攻撃グループは多くの資金と高度なツールを持ち、しばしばサイバー犯罪者と手を組んでサイバー傭兵のように利用している」と付け加えた。

中国の目的について、中国政府の産業振興政策「中国製造2025」にも言及した。今後100年間の経済的成功の鍵となる10分野で成功するための技術を盗むためにあらゆる手段を講じ、一見無害に見える方法で複数の手段を一度に利用するだろうと説明した。

https://www.fbi.gov/news/speeches/countering-threats-posed-by-the-chinese-government-inside-the-us-wray-013122

https://www.fbi.gov/news/stories/director-wray-addresses-threats-posed-to-the-us-by-china-020122

2022年2月5日 中国、ロシアとの共同声明でサイバーセキュリティ分野での国際協力を合意

中国の習近平国家主席とロシアのプーチン大統領は北京で会談を行い、新時代の国際関係とグローバルな持続可能開発について共同声明を発表した。

両国は2015年5月の中ロ協定に基づき、サイバーセキュリティ領域での国際協力を深め、近く同分野における協力計画を採択することで合意した。オープンかつ安全で、持続性があり、利用しやすい情報通信環境の構築を促進する方針を再確認するとともに、国連憲章に定められた「武力不行使、国家主権と基本的人権・自由の尊重、内政不干渉の原則」がサイバー空間にも適用されると強調した。

また、両国は各国のサイバーセキュリティ活動を法的に規制可能な新しい行動規範や国際法を共同開発すべきと表明した。サイバーセキュリティに関する国連オープン・エンド作業部会(OEWG 2021-2025)の活動を支持し、「中国が提案し、ロシアが原則支持する『グローバル・データ・セキュリティ・イニシアチブ』が、国際的なサイバー脅威への対応策を検討する基礎となる」と述べている。

そして、すべての国はインターネットガバナンスに関して平等な権利を有しており、主権国家は自国のサイバーセキュリティを管理・保護する権利を有していることから、国家のサイバー主権を制限するいかなる試みも容認できないとして、国際的なインターネットガバナンスの体系構築を支持した。そのうえで、国際電気通信連合(ITU)がより積極的な役割を果たすべきであるという考えを示した。

https://www.yidaiyilu.gov.cn/xwzx/gnxw/219621.htm

https://www.jetro.go.jp/biznews/2020/09/1eb5671d96c323b8.html

2022年3月2日 中国外交部、米国NSAによるサイバー諜報活動を非難

中国外交部は、同国のセキュリティ企業「知虎360」が発表したレポートの内容を受けて、米国のサイバー諜報活動を非難した。

知虎360のレポートでは、サイバー攻撃グループAPT-C-40の背後に米国国家安全保障局(NSA)が関与しており、10年以上にわたり日本を含む世界47地域へのサイバー諜報活動を続けてきたという見解が示されている。

外交部報道官は、国際ランサムウェア対策イニシアチブ等の枠組みで米国が中国近隣諸国とのサイバーセキュリティ協力を強化していることに触れながら、米国に協力する国もまた米国の諜報活動の標的となっていると皮肉を述べた。

そのうえで、中国は自国の利益とサイバーセキュリティを守るために必要な措置を講じるという姿勢を改めて強調した。

http://www.china-embassy.org/eng/fyrth/202203/t20220303_10647695.htm

https://k.sina.com.cn/article_1649285380_624e190400101559u.html

https://www.360.cn/

2022年3月11日 ロシア政府、国営のTLS認証局設立を発表

ロシア連邦デジタル発展・通信・マスコミ省は、ウクライナ侵攻に対する西側諸国からの制裁措置に起因するウェブサイトアクセスの問題に対処するため、ロシア国内の法人にTLS証明書を無償で発行する独自のTLS認証局(CA)を設立すると発表した。

TLS証明書の発行や更新を管轄する国内機関を運営し、利用者が州のサービスポータルでTLS証明書を取得できるようにするという。ロシア国内のすべての法人が利用可能で、申請から5営業日以内に証明書が届けられる。サービスポータルでは、証明書が発行されたすべてのドメインのリストを確認することもできる。

また、CAとCA業務を規制するための法律が近く採択される予定であることが発表された。同省は3月11日に、グローバルIT企業がロシアでの活動の停止または終了を宣言することを批判していた。

https://digital.gov.ru/ru/events/41451/

https://www.gosuslugi.ru/

https://knowledge.digicert.com/solution/Embargoed-Countries-and-Regions.html

2022年3月15日 ドイツ情報セキュリティ庁、カスペルスキー社のソフトウェア使用に対して警告

ドイツ情報セキュリティ庁(BSI)は、ロシアのセキュリティ企業カスペルスキー社製ウイルス対策ソフトの使用に警告を発し、代替製品への置き換えを推奨した。

悪意のあるプログラムに関する情報提供と警告などを行うことを定めたBSI法の第7条に基づいた措置にあたる。ロシア軍の諜報活動やウクライナ侵攻の情勢を踏まえ、ロシア企業のソフトウェア製品は意図の有無によらず自社顧客に対する攻撃のツールとして悪用される可能性があるという認識に立っている。

カスペルスキー社は同日、ロシア国家および世界中のいかなる政府との関係を否定し、BSIの決定は同社製品の技術的分析に基づいていないと非難した。

lhttps://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Cyber-Sicherheitslage/Technische-Sicherheitshinweise-und-Warnungen/Warnungen-nach-Par-7/FAQ-Kaspersky/faq_node.html

https://www.bsi.bund.de/DE/Das-BSI/Auftrag/BSI-Gesetz/bsi-gesetz_node.html

https://www.kaspersky.com/about/press-releases/2022_kaspersky-statement-regarding-the-bsi-warning

[研究員コメント]

米中による舌戦が目立った。米国から中国への非難はデータや技術的分析の結果を重視したものであることに対し、中国による米国批判は中国以外の国も米国によるサイバースパイ活動の被害者であることを強調しており、戦略の違いが透けて見える。

また、中国とロシアの共同声明からはインターネットに対する基本的な考え方の違いを読み取ることができる。インターネット上における主権国家への内政不干渉を強調している点は大きな特徴といえる。中国が徐々に影響力を強めている国際標準化団体に言及している点も注目すべきである。

ロシアはウクライナ侵攻開始後から他国からの制裁措置の影響でインターネット利用に制約を受けており、独自仕様ネットワーク指向を強めている。ドイツによるカスペルスキー製品の制限は、製品の意図の有無によらないと公言されている点がポイントであり、経済安全保障の視点からも重要な例といえる。

3) サイバー犯罪組織への執行強化

2021年10月14日 米国主導で30カ国超によるランサムウェア対策会合開催、共同声明を発表

米国政府は10月13日から14日の2日間にわたりランサムウェア対策サミットを主催した。英国やオーストラリアをはじめ、欧州・中東・アフリカ・アジアの各地域から日本を含む30カ国以上が参加したとのこと。

ランサムウェアは世界的な規模で経済と安全保障に対する重大な脅威であるとの認識で一致し、各国共通で取り組むべき対応について共同声明がとりまとめられた。

声明にはランサムウェア攻撃を受けた際の回復力の強化に加えて、法執行当局がランサムウェア犯罪者を国際的に取り締まるための外交的協力を推進することなどが盛り込まれた。

https://www.state.gov/briefings-foreign-press-centers/update-on-the-international-counter-ransomware-initiative

2021年11月8日 ユーロポール、ランサムウェア「REvil」関係者の逮捕を発表

欧州刑事警察機構(ユーロポール)は、ルーマニア当局がランサムウェア「REvil(別名 Sodinokibi)」に関連するサイバー犯罪者2名を逮捕したと発表した。この2名は、5,000件以上のランサムウェア感染事案に関与し、合計で50万ユーロ(約6,500万円)の身代金の支払いが行われたという。

米司法省(DoJ)と米連邦捜査局(FBI)からもこの逮捕に関する情報が公開されており、今回の逮捕劇は世界17カ国(米国、英国、韓国など)の当局やユーロポール、インターポールなどの共同作戦「GoldDust」の成果のひとつであることが公表された。

この他にも、No More Ransomのウェブサイトを介して提供されたREvil復号ツールは、1,400社以上の企業のデータを復号することに成功し、潜在的な損失を約4億7,500万ユーロ(約620億円)抑えたと見積もっている。

https://www.europol.europa.eu/newsroom/news/five-affiliates-to-sodinokibi/revil-unplugged

https://www.justice.gov/opa/pr/ukrainian-arrested-and-charged-ransomware-attack-kaseya

https://www.fbi.gov/news/pressrel/press-releases/fbi-director-christopher-wrays-remarks-at-press-conference-announcing-sodinokibi-revil-ransomware-arrest

2021年12月1日 米国司法省、「防弾ホスティング」サービスを提供したロシア人へ懲役5年の判決

米国司法省は、2009年から2015年にわたって様々な金融機関や米国への攻撃に悪用された「防弾ホスティング」サービスを提供した罪で、リーダー格のロシア人男性へ懲役5年の判決を下した。

裁判所の文書によると、被告人は匿名性の高いホスティングサービスを運営し、IPアドレス、サーバ、ドメインなどをサイバー犯罪者へ貸し出していた。さらに、不正アクセス、ボットネット形成、オンラインバンクの認証情報を奪うマルウェアの普及も支援していたとのこと。

防弾ホスティングサービスによって拡散されていたマルウェアは、Zeus、SpyEye、Citadel、the Blackhole Exploitなど有名なものが多く、合計数百万ドルの損失を引き起こしたと試算されている。

https://www.justice.gov/opa/pr/russian-man-sentenced-providing-bulletproof-hosting-cybercriminals

2022年2月28日 ユーロポール、偽造された身分証やパスポートをネット流通させた犯罪グループを逮捕

欧州刑事警察機構(ユーロポール)は、フランスとスペインの当局との共同捜査により、フランス、ドイツ、イタリア、スペインにおける偽造された身分証やパスポートの流通に関与した犯罪グループの逮捕を発表した。フランスとスペインでそれぞれ3軒ずつの家宅捜査が行われ、フランス人3名とスペイン人14名の計17名が逮捕された。

差し押さえ物品には、PCやスマートフォンなどの電子機器のほか、偽造品のみならず正規の身分証明書、労働証明書、管理書類、カードも含まれている。

この犯罪グループは、ダークウェブ市場での販売に加え、インスタントメッセージアプリや郵便サービスを用いた偽造文書の配布も手掛けていたとみられる。

http://www.npc.gov.cn/npc/c30834/202108/5891377866c04fd78df8d76d9b76338e.shtml

http://www.npc.gov.cn/npc/c30834/202108/a8c4e3672c74491a80b53a172bb753fe.shtml

http://www.npc.gov.cn/npc/c30834/202108/fbc9ba044c2449c9bc6b6317b94694be.shtml

http://www.npc.gov.cn/npc/c30834/202106/7c9af12f51334a73b56d7938f99a788a.shtml

2022年3月9日 米国司法省、Kaseyaへの攻撃など複数のランサムウェア事件に関わった男の逮捕を発表

米司法省は、2021年7月のKaseyaへの攻撃など複数のランサムウェア事件に関わった男を逮捕したと発表した。男はウクライナ国籍で、ポーランドで拘束された後に米国への引き渡しを経て逮捕された。

2021年8月に発行された起訴状によると、複数の被害企業の内部ネットワークに不正アクセスし、コンピュータ上のデータを暗号化するためにSodinokibi/ REvilランサムウェアを展開したことが罪状とされる。また、コンピュータ関連の詐欺行為、他者のコンピュータへの損壊罪、マネーロンダリングの共謀でも起訴されており、全てに有罪判決を受けた場合は懲役115年の刑が科される。

https://www.justice.gov/opa/pr/sodinokibirevil-ransomware-defendant-extradited-united-states-and-arraigned-texas

[研究員コメント]

ランサムウェアの世界的な流行は、サイバー犯罪対策における多国間協力を強く推し進めるきっかけとなった。地域を跨いだ共同作戦が計画されるケースが増加し、大手ランサムウェア犯罪グループREvilのメンバー逮捕にあたっては17カ国が協力して捜査にあたった。ランサムウェア犯罪に限らずサイバー犯罪は国際的なスケールで実行される。サイバー空間内の協力だけでなく、実地捜査における連携や外交的協力などを駆使した総合的な連携が成功のカギとなっており、こうした好例が様々な局面で増えていくことが期待される。

4) ソフトウェアサプライチェーンのセキュリティ

2021年10月20日 米国下院でソフトウェアサプライチェーンリスク管理を強化する法案が可決

米国下院に提出された法案「2021年国土安全保障省ソフトウェアサプ2イチェーンリスク管理法案(DHS Software Supply Chain Risk Management Act of 2021)」が可決された。

この法案は、バイデン大統領が今年5月に発表した連邦政府のサイバーセキュリティを強化する大統領令(E.O. 14208)に基づいており、SolarWinds事案のようなインシデントの再発を防ぐ狙いがある。

法案が成立した場合、DHSの契約業者は、納品しようとするソフトウェアのコンポーネントを一覧化したソフトウェア部品表(SBOM)や、既知の脆弱性への対応の証明、新規の脆弱性への対応・修復計画などの提出が義務付けられる。

https://ritchietorres.house.gov/media/press-releases/rep-torres-software-dhs-supply-chain-risk-management-act-2021-passes-us-house

https://www.congress.gov/bill/117th-congress/house-bill/4611

2022年1月4日 米国FTC、Apache Log4jの脆弱性への対応を怠った企業に対して法的措置の意向

米国公正取引委員会(FTC)は、昨年末に発見されたApache Log4jの脆弱性の悪用が広がることを懸念し、対応を怠った企業に対して法的措置をとる意向を示した。

Apache Log4jは人気のあるJava言語向けのロギングライブラリで、非常に多くのソフトウェアに採用されている。報告された脆弱性は悪用が容易で尚且つ深刻な被害をもたらす可能性があると評価されている。

過去にEquifax社が大規模な個人情報漏えいを起こした際の事案を引き合いに、消費者のデータ保護に合理的措置を講じなかった企業には、FTCの法的権限を活用した追求を行うとしている。

Equifax社は、既知の脆弱性への対処を怠ったために消費者1億4,700万人の個人情報を漏えいさせたとして、FTCや各州政府から訴訟され、解決のための費用として7億ドル(約800億円)を支払った。

またFTCは今回のLog4jに関する騒動は、重要なオープンソースソフトウェアが一部のボランティアの努力によって支えられているという構造的問題の一例に過ぎないとし、より根本的な問題への対処を検討する考えを示している。

https://www.dataprotection.ie/en/news-media/press-releases/data-protection-commission-announces-decision-whatsapp-inquiry

https://edpb.europa.eu/system/files/2021-09/edpb_bindingdecision_202101_ie_sa_whatsapp_redacted_en.pdf

2022年1月14日 米国ホワイトハウス、Log4j問題を受けGAFAなどを招いたOSSセキュリティ会議を開催

米国ホワイトハウスの国家安全保障顧問は、世界に広く影響を与えるソフトウェアの脆弱性の問題への対応を議論するため、巨大IT企業のCEOなどを招いて会議を行ったことを明かした。

オープンソースソフトウェア(OSS)のLog4jに昨年末発見された深刻な脆弱性の問題をうけ、重要なソフトウェアへの投資が十分に行われていないという見解をホワイトハウスは示した。

会議に参加した企業もOSSが一部のボランティアに依存した不安定な活動になってしまっていることへの問題意識を共有したという。

またGoogleは、既に1億ドル程度を投じているOpenSSFを通じたオープンソースセキュリティ標準化活動や、OSS保守サービスのマーケットプレイス化などのアイデアを提案したとのこと。

https://edition.cnn.com/2021/12/23/politics/white-house-log4j-tech-firms-meeting/index.html

https://www.zdnet.com/article/after-log4j-white-house-worries-about-the-next-big-open-source-flaw/

2022年2月24日 米国DHS、ICTサプライチェーンの評価に関する声明を発表

米国国土安全保障省(DHS)は、情報通信技術(ICT)産業を支える重要なサプライチェーンの評価に関する声明を発表した。バイデン大統領が発令した「アメリカのサプライチェーンに関する大統領令(E.O.14017)」の一環として、ハードウェアおよびソフトウェア製品に関するサプライチェーンの現況を評価するプログラムが実施されていました。評価の対象となった課題やリスクは「ICT関連製造業の現状と関連課題」「ICTソフトウェアセクターの現状と関連リスク」「ICT産業の労働者の現状と関連リスク」「ICT産業基盤に影響を及ぼすサプライチェーンの横断的脆弱性」「ICT産業基盤サプライチェーンに対する外部リスク」などである。

評価の結果からはプリント基板(PCB)やディスプレイなど多くの製品の生産は、電子機器組立品とともに中国への集中が進んでいるが、光ファイバーケーブルなどの限られた製品については、未だ米国内の製造基盤を維持しているという傾向が明らかになったという。

また、ICTサプライチェーンが複雑化した結果、多くのOEMがファームウェア開発をサードパーティに委託しており、委託先の開発基準やセキュリティ基準の不透明さに起因するリスクが生じているという見解が示されている。ICT製造の外部委託は、米国内のICT産業における労働力低下の原因にもなっているという。

声明では、米国全土のICTサプライチェーンのレジリエンスを強化するためには、産業界の関係者、他国政府、国内外のパートナーと協力して、今回明らかになった課題へ対処するための措置が実施されることを期待すると述べられている。

https://www.dhs.gov/news/2022/02/23/joint-statement-secretaries-raimondo-and-mayorkas-assessment-critical-supply-chains

https://www.dhs.gov/sites/default/files/2022-02/ICT%20Supply%20Chain%20Report_0.pdf

[研究員コメント]

Log4jの脆弱性は、広く用いられているOSSに深刻な脆弱性が発見された場合、いかに多くのシステムやサービスに影響が生じるかを、衝撃と共に知らしめる事例となった。ソフトウェアサプライチェーンは複雑に階層化しており、あるサービスが部品として利用しているソフトウェアに脆弱性が発見された場合、サービスの利用者には波及的影響が及ぶことになる。米政府を中心にソフトウェア部品表(SBOM)の普及によってこうした問題に対処しようとする動きがある。また、より根源的課題としてOSSが開発者の善意に過度に依存しており、ソフトウェアのエコシステムが不安定化してしまっていることは、IT・デジタルに携わる全てのステークホルダーが共有すべき問題意識といえる。

5) 個人データ以外のデータガバナンス

2021年9月30日 中国、データの分類と等級別取扱いのガイドラインへの意見募集を開始

中国の情報セキュリティ標準化技術委員会(TC260)は、データの分類と等級別取扱いに関するガイドライン「サイバーセキュリティ基準実践ガイダンス」への意見募集を開始した。

本ガイドラインは、9月1日より施行されている中国データ安全法の「国家安全保障・公共利益・個人や組織の正当な権利・利益の保護」を目的とした作成された。データの分類と等級付けに関する原則、枠組み、および規則を提供するもので、データ処理業者がデータの分類と等級付けの保護作業を行う際の参考となる。

データは1級~5級に定義され、公共データ、個人情報、企業データという種別とそれぞれの数量を考慮する仕組みとなっており、危害を与える対象と危害の程度が等級付けの基準に考慮される。例えば2級の場合「侵害された場合に損害を被る、あるいは公共利益に軽微な損害を与えるが、国家の安全を脅かすことはないもの」と定義されている。なお、同委員会は9月23日に「重要データの識別に関するガイダンス(協議用)」も発表している。

https://www.tc260.org.cn/front/postDetail.html?id=20210930200900

https://www.tc260.org.cn/upload/2021-09-30/1633014582064034019.pdf

https://mp.weixin.qq.com/s/hxSXxm3MvECjD49Z55H_aw

2021年10月13日 英国ICO、データ保護法に基づくジャーナリズム規範案への意見募集を開始

英国個人情報保護監督機関(ICO)は、表現の自由と情報の自由が民主主義において重要な役割を果たしているという考えを示した。

そのうえで、ジャーナリズムと表現の自由がもたらす公益と個人のプライバシー権の保護のバランスを保証していくために、2018年に制定されたデータ保護法第124条に基づく「ジャーナリズムの実践規範(草案)」を公開し、意見募集を開始した。

この規範は、ジャーナリストや弁護士、メディア産業に関わる人々にとって、データ保護法を理解し、個人データ処理要件を効果的に遵守するための実践的なガイダンスを提供するものとなる。

https://www.tc260.org.cn/front/postDetail.html?id=20210512165851

http://www.caict.ac.cn/kxyj/qwfb/bps/202104/t20210423_374626.htm

2021年11月30日 欧州委員会、欧州議会、EU加盟国の3組織がEUデータガバナンス法案に合意

欧州委員会は、欧州議会、欧州連合理事会との間で交渉が終了し、EUデータガバナンス法案について合意が形成されたと発表した。これによって同法案は正式な承認に向けて条文の最終調整が行われることになる。

EUデータガバナンス法案は、企業や個人がデータを安全に共有するための枠組みを構築するもので、加盟国には同法違反に適用される罰則を定めること、確実な執行に必要なすべての措置を講じることが求められる。

欧州議会は引き続きデータ政策を推進する計画があり、欧州データスペースへの更なる開発投資、企業間と官民のデータ共有を促進する狙いのデータ法を整備することを予定している。

https://ec.europa.eu/commission/presscorner/detail/en/IP_21_6428

https://eur-lex.europa.eu/legal-content/EN/TXT/?uri=CELEX:52020PC0767

2021年12月8日 米国商務長官と英国DCMS長官が米英データパートナーシップ強化のため共同声明を発表

米国商務長官ジーナ・レモンド氏と、英国デジタル・文化・メディア・スポーツ省(DCMS)長官のナディン・ドリーズ氏は、デジタルデータ活用における米英の連携強化に向けた共同声明を発表した。

米英の両当局は国際的なデータフローに対する否定的なトレンドを認識し、連携の流れが閉ざれることへの危機感を共有している。この課題に対応するためには複数の法域にまたがって機能する解決策が必要と述べている。

両国は国境を越えるデータフローを拡大し、グローバルなデータエコシステムを共に形成していく永続的パートナーとなることを約束した。異なるデータ保護フレームワーク間で相互運用性の確保を推進し、高水準のデータ保護と信頼関係を維持していくことになる。

また、国際的なパートナー、産業セクター、消費者・プライバシー団体とのオープンで包括的な協力関係を構築し、公共維持、国家安全保障、法執行機関による効果的な捜査を実現することも合意された。

https://www.commerce.gov/news/press-releases/2021/12/us-uk-joint-statement-deepening-data-partnership

2022年2月23日 欧州委員会、個人データ以外のデータ利用を規制する「データ法」の草案を発表

欧州委員会は、「2030年デジタル目標」において重要な役割を担う「データ法」の草案を発表した。消費者と企業が自身のデータをどう扱うかに関して、より多くの管理権を与えるとともに、誰がどのような条件でデータにアクセスできるかを明確にする。施行日は規則が正式に発効する日から12ヶ月後とされている。

各条文の案は、データの共有、公的機関によるアクセスの条件、国際的なデータ転送、クラウドサービスの切替、相互運用性などについての規制内容が示されている。

規制内容の具体的な例としては「コネクテッドデバイスのメーカーが独占的に取得しているデータへのユーザーからのアクセスを許可し、こうしたデータを第三者と共有することでアフターマーケットなどのサービスにも使用できるようにすること」「不公正な契約条件から中小企業を保護すること。また、公正なデータ共有契約にむけたモデル契約条件を欧州委員会が開発すること」「公共の緊急事態やデータが独占状態にある場合において、公共機関が法的な命令に基づいて民間保有するデータにアクセスして使用することを可能にする」などが挙げられる。

また、第33条に規定された罰則の案文では、第2条(データ共有)、第3条(データを利用可能にする義務)、第5条(公共機関へのデータ提供)に定められた義務に違反する行為に対して、GDPR第83条の規定と同様「2千万ユーロ以下 もしくは事業者の場合前会計年度の全世界の年間総売上高の4%以下 のいずれか高い方」を上限に監督官庁が罰金を科すことが出来るとされている。

https://ec.europa.eu/commission/presscorner/detail/en/ip_22_1113

https://eur-lex.europa.eu/legal-content/EN/TXT/?uri=CELEX%3A52020PC0767

[研究員コメント]

これまで個人情報保護が中心的な議題であったデータガバナンス規制において、個人データ以外のデータを対象としたルール作りが進みつつある。ここに取り上げた報道の多くに共通する課題意識は、データ流通の促進が現状では十分な水準にないというものである。各機関には、適正なデータ共有の基準を明確化することで、違反リスクへの警戒からくる躊躇や誤解を軽減する狙いがあるものと思われる。グローバル企業から順に規制対応の準備が求められることになるが、各国の動向とともに相互運用性の議論にも注意を払う必要がある。

以上